#02 - Caméras de Surveillance, 5 mesures de cybersécurité que nous avons mis en œuvre

Retour d'expérience de ce que nous avons pu mettre en œuvre concrètement.

Contexte

La vidéosurveillance est omniprésente

Les organisations utilisent massivement la vidéo-surveillance. Près de 48 % des entreprises américaines utilisent la vidéosurveillance pour lutter contre le vol, la violence ou le sabotage, d’après Mordor Intelligence. On a pas les chiffres en France, mais on sait que c’est aussi massivement utilisé, c’est assez rare de pas en croise en vrai.

Pilotable à distance

Et évidemment, pour beaucoup elles sont consultées à distance. Le marché mondial des systèmes de vidéosurveillance à distance (Remote Video Monitoring System) était estimé à environ 14,2 milliards USD en 2023. Il devrait atteindre 34,8 milliards USD d’ici 2032, affichant un taux de croissance annuel (CAGR) de 10,6 % d’après Cambium Networks. Bon, en vrai, on trouve peu de caméras pas pilotables à distance en pratiques.

Accessible financièrement

Et tout cela est facilité pour un coût à la caméra extrêmement faible. Une simple recherche Amazon permet de trouver plus de 30 000 références de caméras sur IP allant de quelques dizaines à centaines d’euros. Pour avoir travailler sur le déploiement de caméras de surveillance, c’est souvent pas la caméra qui coût le plus cher, mais l’installation, le cablage ethernet et électriques, les déplacements des techniciens.

Problèmes

Matériel Low Cost

Le marché des caméras de vidéosurveillance est marqué par une offre low cost, portée par de grands acteurs chinois proposant des tarifs très compétitifs. Cette accessibilité a favorisé une diffusion massive, mais elle s’accompagne souvent de défauts techniques persistants : mots de passe par défaut peu robustes, configurations minimales et failles connues. Pour les entreprises, ces équipements représentent un risque direct s’ils ne sont pas correctement sécurisés dès leur mise en service.

Installateur aux compétences cyber limitées

Le déploiement des caméras de vidéosurveillance est assuré par différents acteurs. On retrouve d’abord les intégrateurs de sécurité physique, qui ajoutent cette offre à leurs prestations de gardiennage ou de protection. Viennent ensuite les équipes de courant faible, spécialisées dans le câblage et l’électricité, qui proposent la vidéosurveillance comme service complémentaire. Ces sociétés abordent ce marché comme une extension naturelle de leurs activités. Pourtant, ces déploiements impliquent des compétences en informatique et en cybersécurité, rarement maîtrisées par ces acteurs historiques.

Des caméras très régulièrement disponibles sur Internet

Le point critique reste la mise à disposition des caméras sur Internet. En tant qu’experts cybersécurité, nous l’observons régulièrement lors de scans externes, notamment via des outils comme Shodan. Pour rendre les flux accessibles à distance, de nombreuses entreprises exposent directement leurs caméras en ligne. Le problème est que l’interface d’administration se retrouve elle aussi accessible publiquement. Cette pratique facilite le piratage, en particulier sur des modèles low cost, et permet ensuite à des attaquants de rebondir dans les systèmes internes de l’organisation.

Mesures de sécurité

L’inventaire des caméras et des fournisseurs

La première étape pour sécuriser les caméras de vidéosurveillance consiste à les identifier clairement. Sans inventaire précis, il est impossible d’évaluer l’exposition réelle du parc. Lors d’incidents, nous constatons fréquemment que certaines caméras restent invisibles pour la DSI jusqu’au moment où elles sont compromises. Dans d’autres cas, ce sont les collaborateurs eux-mêmes qui signalent des flux accessibles publiquement, ce qui crée une situation inconfortable et difficile à justifier en cas de contrôle.

La démarche commence par un inventaire complet dans les outils de gestion d’actifs. Cet inventaire doit être enrichi par des scans externes permettant de détecter les caméras exposées sur Internet. Enfin, un échantillonnage terrain est recommandé afin de vérifier la réalité des installations, leur configuration et leur conformité aux règles internes.

Pour exemple, nous avons accompagné une société de transport public dont le DPO avait été alerté par la CNIL, à la suite d’une plainte sur des caméras installées sans conformité RGPD.

L’inventaire des fluxs entrants / sortants de la caméras

La présence de caméras ne constitue pas en soi un problème de sécurité. Le véritable risque provient de leur exposition, que ce soit vis-à-vis des collaborateurs, du public ou d’Internet. Plus une caméra est accessible depuis l’extérieur, plus elle offre de points d’entrée aux attaquants. Il est donc essentiel de comprendre précisément quels flux sortants et entrants transitent, afin d’identifier les accès non maîtrisés et les interfaces exposées.

La démarche de sécurisation repose d’abord sur un scan externe pour repérer les ports ouverts et les interfaces d’administration accessibles à distance. Ensuite, il convient de tester concrètement l’accès aux interfaces afin de vérifier leur sécurisation. Enfin, des ateliers techniques avec les exploitants des caméras permettent de comprendre comment ces équipements sont utilisés et si des sociétés tierces en assurent la gestion.

Pour exemple, nous avons rencontré une société de sécurité physique qui exposait directement ses caméras sur Internet, sans mot de passe, avec la configuration par défaut. Cette pratique, justifiée par une rotation fréquente des équipes, rendait les flux accessibles publiquement, illustrant une faille majeure de gouvernance et de sécurité.

Désigner des responsables de la maintenance numériques des caméras

La sécurisation des caméras de surveillance ne repose pas uniquement sur des mesures techniques : elle implique une gouvernance claire. Chaque caméra doit avoir un responsable identifié pour la maintenance numérique. Sans désignation formelle d’IT Owner et de Business Owner, les actions de mise à jour, de renouvellement des contrats ou de contrôle de configuration risquent de ne jamais être réalisées. Cette absence de pilotage entraîne mécaniquement des failles durables.

L’identification des responsables est souvent un travail de recherche voir d’investigation. Dans certains cas, la DSI détient l’information, mais pas toujours. Il faut alors se tourner vers les services généraux, les responsables de site locaux ou encore le service achats, qui peut fournir des bons de commande et contrats de maintenance. L’objectif est de clarifier qui détient la responsabilité technique et qui assume la responsabilité métier des caméras.

Nous avons rencontré ce cas dans une usine du sud-ouest de la France : plusieurs caméras avaient été installées localement, mais le responsable en charge était parti à la retraite depuis plus d’un an. Résultat : plus personne ne suivait ni la maintenance, ni la configuration, laissant les équipements sans gouvernance active.

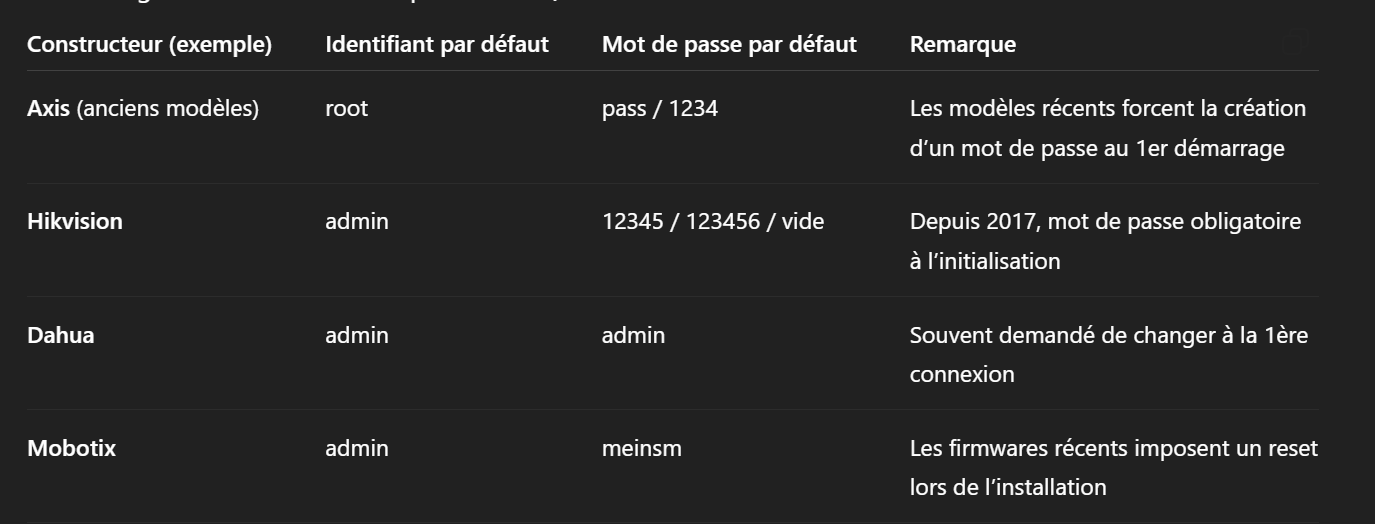

Changer les mots de passe

Les caméras de surveillance, souvent low cost, sont fréquemment livrées avec des mots de passe génériques. Ces identifiants par défaut sont publics et accessibles en quelques secondes via le site du constructeur, voire avec ChatGPT. Une fois connecté, un attaquant peut obtenir les droits d’administration et exploiter l’OS de la caméra pour rebondir dans l’organisation. Comme le MFA est rarement disponible ou activé, la robustesse du mot de passe constitue une barrière critique.

La mise en place d’un plan de changement systématique des mots de passe est essentielle. Cela passe par un inventaire des caméras, l’identification des comptes partagés et des utilisateurs concernés, puis une communication en amont pour limiter l’impact opérationnel. Le changement doit être planifié et appliqué à l’ensemble des caméras, avec une centralisation des nouveaux accès dans un gestionnaire de mots de passe.

Lors d’un événement sportif, nous avons accompagné le remplacement des identifiants par défaut de 35 caméras installées temporairement. L’opération, planifiée cinq jours avant l’ouverture, garantissait un niveau minimal de cybersécurité et évitait que les flux vidéo ne deviennent une porte d’entrée accessible publiquement.

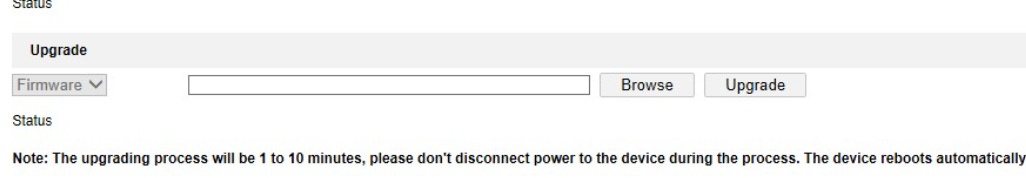

Faire les mises à jours

Comme tout équipement connecté, les caméras de surveillance fonctionnent sur un système qui vieillit et devient vulnérable. Avec le temps, des failles de sécurité sont publiées et documentées. Des outils de scan accessibles publiquement, parfois disponibles sur GitHub, permettent alors à des attaquants d’exploiter rapidement ces vulnérabilités et de prendre le contrôle des caméras. L’absence de mise à jour régulière transforme donc ces dispositifs en points d’entrée privilégiés pour les cyberattaques.

La démarche consiste à inventorier toutes les caméras en service, identifier la version logicielle de chaque appareil et comparer ces informations avec les correctifs proposés par le constructeur. Les mises à jour doivent être appliquées de manière progressive, en prévoyant un plan de retour arrière en cas d’échec. Cette approche garantit la continuité de service tout en réduisant l’exposition aux vulnérabilités connues.

Nous avons accompagné le prestataire de sécurité à distance d’une enseigne de retail pour la mise à jour de ses caméras. Les experts cybersécurité ont dû participer directement au processus, en guidant pas à pas l’application des correctifs. Un rôle atypique, mais nécessaire pour assurer une sécurisation rapide du parc.

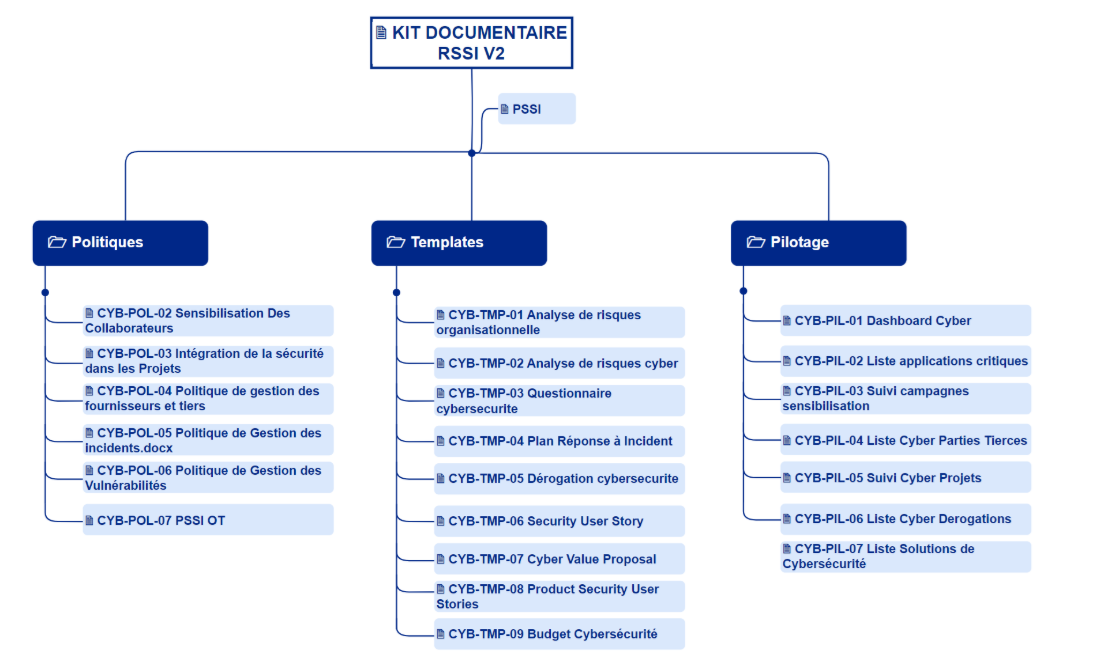

RESSOURCES CYBERLEAD

KIT DOCUMENTAIRE RSSI

Nous partageons avec notre communauté un ensemble de templates prêts à l’emploi pour structurer et piloter efficacement la cybersécurité de votre organisation : PSSI, gestion des dérogations, questionnaires fournisseurs, inventaire des applications critiques, analyses de risques flash, dashboards, PCA/PCI, et plans d’action incidents.