#04 CRM, 5 Mesures de sécurité à surveiller

Contexte

Utilisation massive des CRM par les entreprises

Les solutions de gestion de la relation client (CRM) se sont imposées comme un outil incontournable dans les entreprises. Elles permettent de centraliser les données clients, d’améliorer le suivi commercial et de renforcer la fidélisation. Selon Digital Silk – CRM Statistics 2024, 91 % des entreprises de plus de 11 employés utilisent aujourd’hui un CRM, confirmant son adoption massive comme socle des stratégies de relation et de croissance client. Et en pratique, on ne connait pas d’organisation n’ayant pas de CRM.

Données sensibles de clients

Les CRM stockent fréquemment des données sensibles — informations personnelles, historiques d’achat et parfois des données financières — ce qui en fait des cibles privilégiées pour les cyberattaques. En effet, 73 % des entreprises ont déjà subi une violation de données, avec un coût moyen par incident évalué à 4,8 millions USD, selon IBM Security (via SuperAGI, juin 2025). En pratique, on est toujours impressionné par le nombre de documents clients uploadés directement dans le CRM.

Interconnexion fréquentes des CRM avec les outils d’IA

L’interconnexion entre CRM et solutions d’IA devient de plus en plus courante. Selon Digital Silk – CRM Statistics and Market Insights for 2025, 65 % des entreprises ont déjà intégré l’IA générative dans leur CRM, et ce chiffre devrait dépasser 70 % d’ici la fin de 2025, confirmant une adoption massive de ces liaisons technologiques. Et là on arrive toujours à être surpris par les moyens et les comptes d’interconnexion.

Problèmes

Turnover important des équipes commerciales

Le turnover des équipes commerciales entraîne un risque direct pour la sécurité des CRM. Dans beaucoup d’organisations, les comptes utilisateurs ne sont pas systématiquement désactivés lors des départs, notamment parce que les CRM ne sont pas toujours interconnectés avec l’Active Directory. Résultat : d’anciens commerciaux conservent parfois un accès complet au CRM après avoir quitté l’entreprise. Cette situation expose les données clients sensibles à des usages non maîtrisés et compromet la conformité réglementaire.

Exports fréquents pour statistiques

Les CRM permettent l’export de données pour réaliser des analyses ou des statistiques. En pratique, ces exports se traduisent souvent par des milliers de lignes détaillant les interactions avec les clients. Ces fichiers Excel circulent ensuite sur des PC professionnels ou personnels, sans protection particulière. Ils se retrouvent régulièrement transférés vers des boîtes emails personnelles, intégrés dans des outils d’IA non maîtrisés, voire transmis à des concurrents. Ce comportement expose directement les données clients à des risques de fuite massifs.

Accès aux CRM fréquents par des personnes non habilitées

Un problème récurrent concerne les accès aux CRM par des personnes non habilitées. Il n’est pas rare que des installateurs ou prestataires initiaux conservent leurs identifiants après la fin de leur mission, avec un accès complet à toutes les instances clients. De même, certaines sociétés spécialisées en performance marketing gardent les droits sur les CRM de leurs anciens clients. Ces accès résiduels sont parfois utilisés, pour des raisons plus ou moins légitimes, créant un risque majeur de fuite et d’abus.

Mesures de sécurité

Vérifier la pertinence des comptes d’administration

Les comptes d’administration d’un CRM sont les plus sensibles, car ils donnent accès à l’ensemble des données et des paramétrages. Pourtant, il est fréquent de retrouver dans cette liste des prestataires extérieurs n’ayant plus de contrat, ou même des comptes personnels créés lors du déploiement initial. Ces accès résiduels exposent directement l’entreprise à des risques de fuite ou de compromission.

La bonne pratique consiste à établir régulièrement la liste des administrateurs et à en vérifier la pertinence avec les équipes concernées. Chaque compte doit être justifié par une mission en cours, et les accès obsolètes doivent être immédiatement révoqués. Cette opération, bien que simple, constitue un socle essentiel de sécurité dans la gouvernance des CRM.

Nous avons ainsi rencontré le cas d’une entreprise où un expert freelance, ayant mis en place HubSpot cinq ans auparavant, apparaissait toujours comme administrateur avec son adresse Gmail personnelle. Un accès critique qui aurait pu être exploité bien après son départ.

Vérifier la pertinence des intégrations

Au-delà des comptes utilisateurs, les intégrations constituent un autre point critique de sécurité dans les CRM. De nombreux outils tiers, y compris des solutions d’IA, sont connectés aux plateformes pour enrichir ou automatiser des processus. Si ces connexions peuvent être pertinentes au moment d’un projet ou d’un test, elles perdent souvent leur utilité avec le temps. Laisser ces liens actifs crée un risque de fuite ou d’accès non justifié aux données clients.

La démarche consiste à inventorier l’ensemble des flux et plugins interconnectés au CRM, puis à en vérifier la pertinence et l’usage réel. Un connecteur inactif depuis plusieurs mois doit être désactivé, et les partenariats associés réévalués. Cette logique doit aussi s’appliquer aux outils collaboratifs tels que Microsoft Teams, où des passerelles vers le CRM peuvent subsister en dehors du cadre initial.

Nous avons par exemple observé un partenariat commercial où un outil tiers partageait automatiquement les leads entre deux sociétés. Le contrat ayant été rompu, le lien restait néanmoins actif, permettant encore le transfert de données stratégiques vers l’ancien partenaire.

Limiter les exports au nécessaire

Un risque fréquent concerne les exports massifs réalisés depuis les CRM. Beaucoup de commerciaux ou responsables téléchargent des listes complètes de contacts ou d’entreprises, parfois pour des besoins légitimes, parfois par simple curiosité. Dans certains cas, ces exports interviennent au moment d’un départ de l’entreprise, dans une logique de « sauvegarde personnelle ». Ces pratiques posent évidemment un problème sérieux de confidentialité et d’intégrité des données clients.

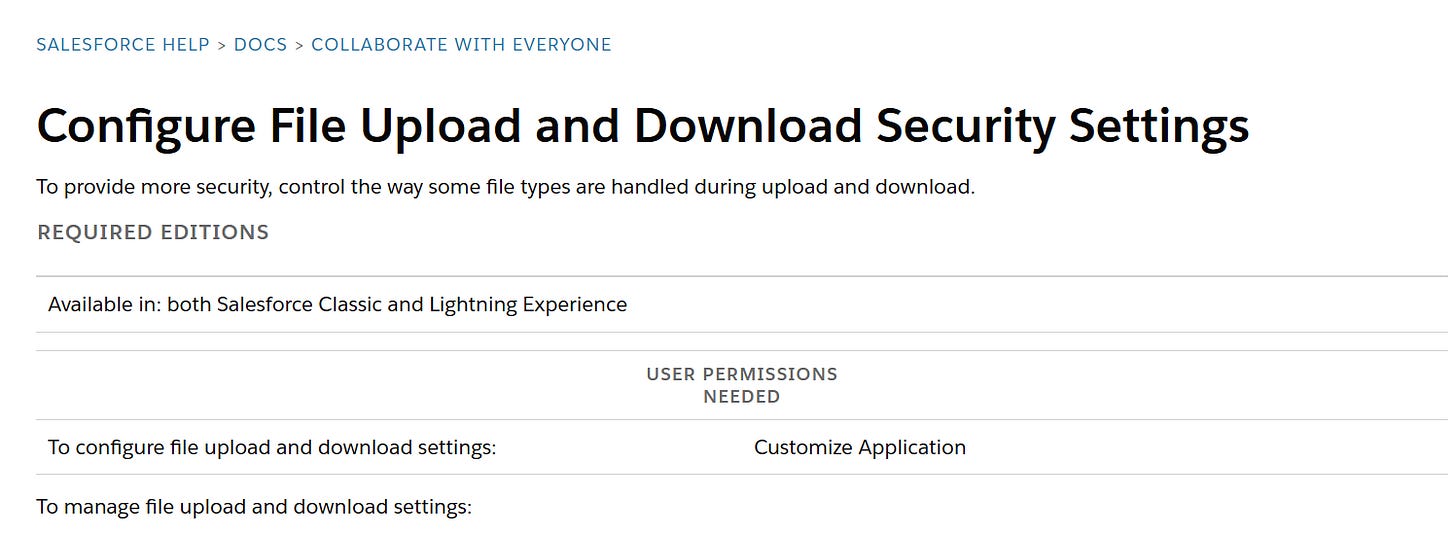

Pour y remédier, il est essentiel de vérifier comment sont générées les statistiques et les reportings. La plupart des CRM permettent de limiter ou de bloquer le téléchargement brut de listes (leads, contacts, comptes) dans leurs paramètres de sécurité. L’accès aux exports doit être restreint aux profils réellement autorisés, et les traces d’extraction doivent être conservées pour permettre un suivi précis en cas d’incident.

Nous avons ainsi accompagné une ESN confrontée à l’export complet de sa base CRM par un commercial en cours de licenciement. Cette extraction, réalisée sans autorisation, représentait une fuite massive de données stratégiques au profit d’un futur concurrent.

Sensibiliser les commerciaux aux enjeux cybersécurité

Il est facile de pointer du doigt les mauvaises pratiques, mais il reste essentiel d’en expliquer les conséquences. Le fait de dumper une base complète de clients ne relève pas uniquement d’un problème de confidentialité interne : cela place aussi l’entreprise en porte-à-faux vis-à-vis de ses clients finaux, qui attendent une protection stricte de leurs données. Une telle fuite altère la confiance et expose l’organisation à des sanctions réglementaires.

En pratique, il est utile d’illustrer par des exemples concrets, internes ou issus du marché, puis de présenter les mesures de prévention mises en place. Celles-ci incluent le durcissement des règles de sécurité dans les CRM et l’usage d’outils de détection comme les EDR ou les solutions DLP, capables de signaler une exfiltration de données.

Nous avons par exemple mené une sensibilisation spécifique auprès d’équipes commerciales offshore en Tunisie, afin de démontrer concrètement les risques liés aux extractions massives de données clients et les moyens de contrôle déployés.

Surveiller les événements de sécurité du CRM

La sécurité ne consiste pas uniquement à limiter les accès ou à bloquer les usages inappropriés. Elle repose aussi sur la capacité à détecter et à répondre aux incidents. C’est également vrai pour les CRM, qui deviennent des systèmes critiques et proposent désormais, pour beaucoup, des fonctionnalités permettant de collecter et d’analyser des événements de sécurité. Cette visibilité est indispensable pour réagir rapidement en cas de compromission.

Concrètement, il convient de vérifier si le CRM offre la possibilité de collecter des logs, via un format standard comme le syslog, ou s’il existe des modules additionnels de supervision. Ces options doivent être évaluées en tenant compte de leur coût et du niveau de risque propre à l’organisation. Il ne s’agit pas de déployer systématiquement tous les modules, mais de dimensionner correctement la supervision par rapport aux menaces réelles.

Nous avons par exemple accompagné une organisation qui avait repoussé pendant deux ans l’acquisition d’un module de supervision de sécurité, jugé trop coûteux par rapport au prix initial de la solution. Ce choix a été reconsidéré après plusieurs incidents graves, démontrant que le coût d’inaction dépassait largement l’investissement initial.

RESSOURCES CYBERLEAD

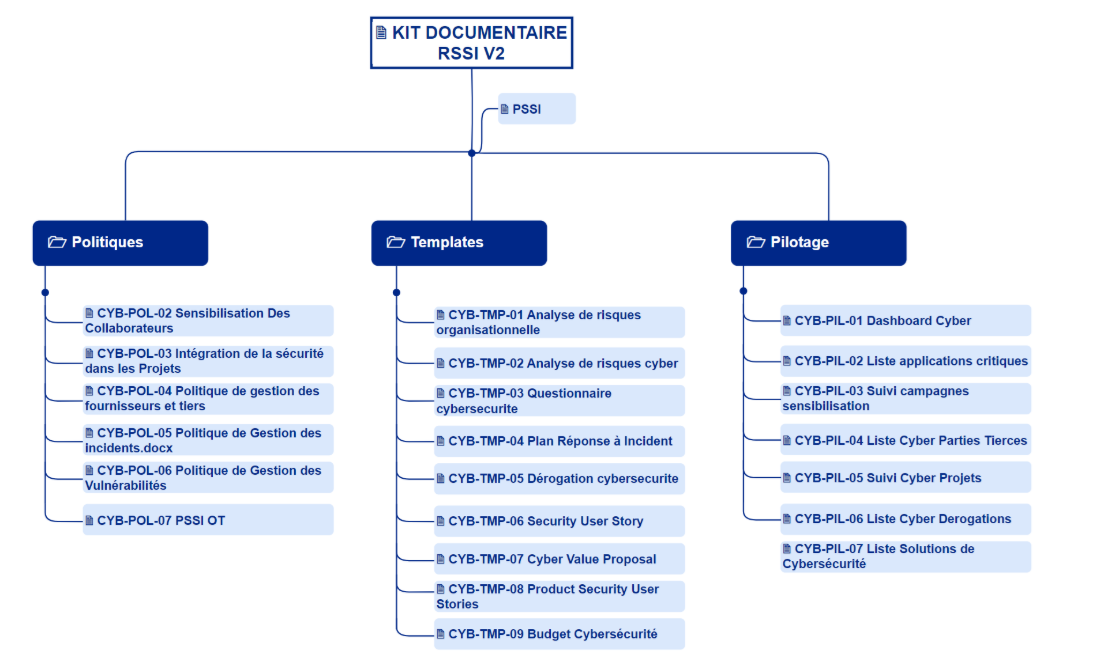

KIT DOCUMENTAIRE RSSI

Nous partageons avec notre communauté un ensemble de templates prêts à l’emploi pour structurer et piloter efficacement la cybersécurité de votre organisation : PSSI, gestion des dérogations, questionnaires fournisseurs, inventaire des applications critiques, analyses de risques flash, dashboards, PCA/PCI, et plans d’action incidents.