12M de vulnérabilités : challenge les réduire

Retour terrain : comment j’ai abordé 25 millions de vulnérabilités sans perdre tout le monde en route.

Il a quelques temps, dans une entreprise, dont on ne donnera pas le nom et le secteur d’activité, je reçois un appel du DSI.

** Disclaimer : Histoire un peu modifiée, inspirée de faits réels, vocation à partager l’expérience et la méthode appliquée **

Il me dit, Téodor, les tableaux Excel, c’est mignon, mais il faut que l’on avance sur réduire les failles, l’outil nous rapporte 12 millions de vulnérabilités, j’ai aucune idée de comment on va gérer ça.

Contexte

Nous sommes dans un groupe présent dans plus de 25 pays. Chaque pays a son histoire, ses priorités, ses contraintes. Certains sites sont intégrés depuis longtemps, d’autres viennent d’être rachetés. Entre 200 et 1000 sites par pays, des cultures différentes, des fuseaux horaires à rallonge, et des modes de fonctionnement rarement comparables. Rien n’est vraiment standardisé. Tout repose sur l’équilibre entre la cohérence globale et la liberté locale, avec une inertie naturelle propre aux grands ensembles.

Au centre, une équipe cyber transverse d’environ 450 personnes. Elle ne remplace pas les équipes locales, elle les relie. Une organisation en réseau, avec des relais dans chaque région, des expertises partagées, et des projets menés à plusieurs fuseaux horaires. L’objectif est simple sur le papier : donner une direction commune sans se perdre dans les détails de chaque pays.

Le niveau d’expertise varie énormément selon les régions. Certains pays ont une culture cyber mature, des équipes bien formées et des processus établis. D’autres en sont encore au début du chemin, souvent avec des ressources limitées. Ce décalage crée des différences de rythme, d’attentes, parfois d’interprétation. Et c’est là que tout se joue : dans la capacité à avancer ensemble, malgré les écarts.

Adresser les 12 millions de vulnérabilités :

Au moment du premier inventaire, le chiffre est tombé : 12 millions de vulnérabilités détectées. C’était le cumul brut, sans filtre, ni consolidation, mais bien issu des mêmes outils que tout le monde utilisait. Sur le papier, c’était un bon signe : la visibilité s’élargissait. En réalité, personne ne savait quoi faire d’un tel volume. On découvrait surtout l’ampleur du travail à venir, sans savoir par où commencer.

Très vite, le chiffre a été remis en question. Le Comex n’y a pas cru, jugeant le volume irréaliste. Le reste de la DSI a pris ça avec humour. C’était devenu un running gag : “12 millions ? Ah bon, seulement ?”. Le problème, c’est qu’à force d’être contesté, le chiffre a perdu toute valeur opérationnelle. Il n’était plus un indicateur, juste une donnée de plus dans un tableau trop chargé.

Et derrière, rien n’existait pour transformer cette masse en actions. Aucun dispositif de priorisation, aucune méthode de remédiation structurée. Les équipes locales corrigeaient ce qu’elles pouvaient, selon leurs urgences du moment. Chacun faisait comme il pouvait, sans coordination, sans pilotage global. Politiquement, le sujet était devenu trop lourd. Il fallait d’abord le rendre crédible avant d’espérer le traiter.

Réduire concrètement le nombre des vulnérabilités

Quand on a décidé d’attaquer le sujet, on a commencé par réduire le bruit. Douze millions de vulnérabilités, ce n’était pas gérable. Alors on a trié. D’abord sur la base du CVSS : seules les vulnérabilités supérieures à 8,5. Ensuite sur le niveau d’exposition: ce qui était visible depuis internet ou exposé sur les segments internes les plus plats. Et enfin, sur l’exploitation réelle observée sur le marché, grâce à la CTI du SOC et du prestataire télécom. À force de filtrer, il ne restait que ce qui était réellement urgent. On est passé de douze millions à deux millions de vulnérabilités critiques. Deux millions, c’est encore énorme, mais c’est un chiffre qu’on peut comprendre. Un chiffre qu’on peut regarder en face.

Pour aller plus loin, on s’est appuyés sur une méthode que certains instituts américains recommandent : ramener la donnée au métier. Découper par activité avant de découper par pays. C’est plus parlant, plus proche des responsabilités opérationnelles. En procédant ainsi, chaque activité s’est retrouvée avec quelques milliers, parfois quelques dizaines de milliers de vulnérabilités à traiter. Puis, en croisant avec la géographie, on redescendait à des volumes enfin humains : des milliers de vulnérabilités critiques, clairement identifiées, sur des périmètres précis. À ce stade, le discours change : on n’est plus dans l’abstrait, mais dans le concret.

Ensuite, il a fallu accompagner les équipes locales. On a misé sur la transmission plutôt que sur la supervision. Les formations étaient pragmatiques, orientées sur la façon de gérer ce backlog gigantesque. On partageait comment nous, au central, on abordait la priorisation, la communication, la coordination. Pas de grandes théories, juste des retours d’expérience. La partie technique, elle, était souvent déjà maîtrisée localement. Ce dont les équipes avaient besoin, c’était surtout de soutien pour structurer leur approche, savoir par où commencer, et sentir qu’elles n’étaient pas seules. On a ouvert un canal Teams opérationnel pour partager les difficultés en direct, et organisé des webinars réguliers depuis l’équipe centrale. Petit à petit, une dynamique commune s’est installée.

Pour donner de la visibilité, on a créé un dashboard. Rien de sophistiqué. Un tableau Excel par pays, avec les indicateurs essentiels, puis une consolidation Power BI en central. Le but, c’était la clarté, pas la perfection. Chaque donnée devait servir une action. Et pour maintenir la motivation, on a introduit une forme légère de gamification : suivre la baisse du nombre de vulnérabilités critiques et mettre en avant les pays qui progressaient le plus vite. Ce n’était pas une compétition, mais une façon de rendre visible l’effort collectif. Voir la courbe descendre, semaine après semaine, c’était concret. Et ça, dans un groupe de cette taille, c’est déjà une victoire.

Recommandations

Crédibiliser les chiffres avant communication : Avant toute communication, il faut rendre les chiffres crédibles. Pas les gonfler, pas les cacher mais les rendre réalistes. Un volume trop grand perd tout impact. On s’est inspirés de ce que pratiquent les grands groupes américains : filtrer, hiérarchiser, concentrer sur l’essentiel. Quand les données deviennent tangibles, elles reprennent du sens. Mieux vaut annoncer un chiffre cohérent et actionnable qu’un total qui ne parle à personne. La crédibilité, c’est la base de toute action collective.

Accompagner les équipes locales en montée en compétence : Dans les grands groupes, il manque forcément des compétences quelque part. Ce n’est pas un problème, c’est une donnée de départ. L’approche gagnante, c’est l’appui, pas la pression uniquement. Créer un lien de confiance, partager des pratiques, simplifier les décisions. L’objectif n’est pas de contrôler, mais de soutenir. Montrer qu’on est là pour aider à structurer, à prioriser, à progresser ensemble. Quand les équipes se sentent soutenues, elles avancent. Et souvent plus vite qu’avec n’importe quel tableau de suivi.

Mettre en place un pilotage progressif, visuel et motivant :Le pilotage ne doit pas être une usine à chiffres, mais un moteur de motivation. L’idée, c’est de suivre la réduction, pas la quantité. Montrer que les vulnérabilités critiques diminuent, que les efforts paient. Rendre les progrès visibles, accessibles, encourageants. Trop de mauvais chiffres découragent, trop de complexité paralyse. Un bon pilotage doit garder tout le monde engagé autour du même objectif : faire reculer les vulnérabilités, pas simplement les compter.

Conclusion

Face à un problème géant, il faut d’abord apprendre à le découper. À le rendre crédible, lisible, abordable. Ce n’est pas une question d’outil ou de méthode miracle, mais de lucidité et de rythme. Un problème qu’on peut regarder en face devient un problème qu’on peut résoudre.

Si cet article vous a parlé, n’hésitez pas à le partager.

Et pour aller plus loin, vous trouverez sur le site CyberLead plusieurs ressources gratuites pour vous aider opérationnellement : kits, modèles et outils concrets pour avancer, pas à pas.

Ressources CyberLead

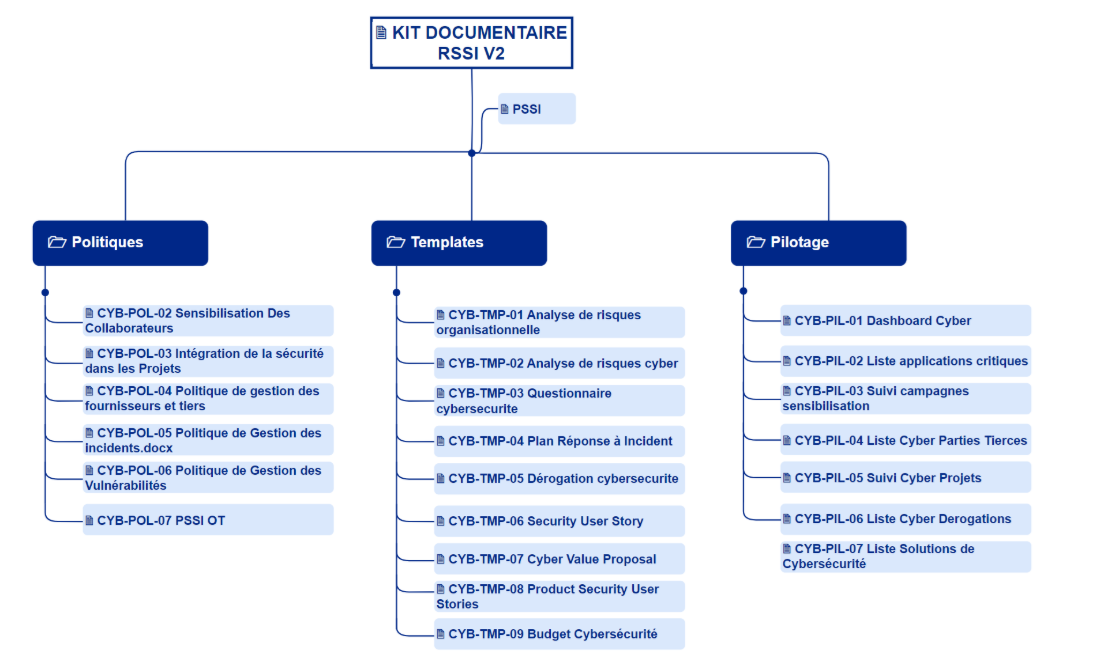

Afin de faire connaitre CyberLead, dont je suis le CEO , j’ai conçu le Kit RSSI avec un ensemble de templates et documents issus de mon expérience de RSSI dans des structures de différentes tailles et différentes maturités :

CVTHEQUE CYBERLEAD

Même sans 12 millions de vulnérabilités il faut surtout les bonnes personnes au bon endroit pour être efficace. C’est pour cela que je lance le CVthèque Cyberlead dédiée à la cybersécurité. Celle-ci a pour but de connecter les candidats et les recruteurs au moyen de fiches standardisées, de tags de compétences, de niveaux d’expérience, de la localisation et de la disponibilité.

A la recherche d’une nouvelle opportunité ?