CODIR DSI réfractaire à la cybersécurité, comment le sensibiliser

Retour Terrain de la sensibilisation à la cybersécurité d'un CODIR DSI, réfractaire au premier abord à la cybersécurité

Contexte :

Nous sommes dans une entreprise de services à la personne, avec environ soixante-dix sites répartis sur tout le territoire français, dont une dizaine en franchise. Le siège est installé en banlieue sud-ouest de Paris, dans un environnement très corporate : codes formels, processus établis, communication maîtrisée. Le fonctionnement est stable, bien rodé, mais la culture reste essentiellement orientée métiers et opérations. La DSI, centralisée au siège, gère l’ensemble de l’infrastructure pour les agences, souvent à distance.

Le nouveau DSI vient d’un grand groupe ayant connu une crise cyber majeure. Il arrive avec une conviction simple : ici, la cybersécurité est en retard. Peu de technologies déployées, aucun processus structuré, et une organisation qui n’a jamais vraiment intégré la gestion du risque numérique. Son ton est direct, sans détour. Il ne dramatise pas, mais il ne tourne pas autour du pot non plus. Il sait ce que coûte une attaque, en temps, en argent, en réputation, et il sent que le sujet est absent des radars.

Autour de la table du CODIR, le sujet ne passe pas. Pas par rejet explicite, mais parce qu’il n’a jamais été abordé. Le réflexe est toujours le même : “on n’est pas un grand groupe, ça ne nous concerne pas”. Les membres du comité se connaissent depuis longtemps, soudés par des années de croissance régulière. La cybersécurité apparaît comme un sujet externe, presque théorique, sans lien direct avec leur réalité quotidienne.

Problème :

Au siège, les sujets cybersécurité restent nouveaux. Quand le DSI parle d’analyse de risque, d’audit ou de plan de remédiation, ce sont des concepts encore inconnus. Pas de mauvaise foi, juste un manque d’habitude. Pour le CODIR, ces notions n’ont jamais fait partie du vocabulaire métier. Les sujets techniques sont rarement mis à l’ordre du jour, et la cybersécurité encore moins. Le DSI aimerait que ces réflexes deviennent systématiques, qu’on parle cyber à chaque projet, à chaque décision IT, mais pour l’instant, il en est encore à poser les bases. Le responsable infrastructure, lui, comprend l’enjeu. Mais il reste isolé dans cette prise de conscience.

Côté budget, la porte est fermée. Le message est simple : pas d’argent, et déjà trop de chantiers en cours. La DSI est sous pression, avec des consignes claires de réduction des coûts. Les projets non essentiels sont gelés, et la cybersécurité ne figure pas sur la liste des priorités. Rien n’a été chiffré, car le sujet n’a même pas atteint le stade de la discussion. Le DSI avance donc sans visibilité, avec la sensation que tout le monde attend un incident avant d’agir.

Pour le CODIR, la menace paraît lointaine. Aucun incident majeur connu, aucun suivi formel, aucune alerte tangible. L’entreprise n’a pas vécu de crise, donc elle ne s’y projette pas. C’est un déni tranquille, presque rationnel : tant qu’il ne se passe rien, le risque reste abstrait. Et c’est précisément ce calme qui rend la sensibilisation si difficile.

En pratique

1. Analyse de risque organisationnelle

La première étape a été de poser un diagnostic clair. L’analyse de risque organisationnelle a été menée en interne, à deux, avec un membre de mon équipe. La méthode était classique, mais adaptée à la réalité : en l’absence de cartographie formelle, nous avons reconstitué les sous-systèmes habituels et leurs interdépendances. L’objectif n’était pas la perfection, mais la crédibilité. Le rapport final, présenté sous un format structuré et scientifique, a permis de donner du poids à la démarche. Les résultats ont surpris : chacun savait qu’il y avait des failles, mais pas à ce point. La priorisation, notamment sur les comptes administrateurs, a été un premier électrochoc.

2. Entretiens individuels

Avant toute présentation collective, j’ai rencontré chaque membre du CODIR individuellement. Ces échanges ont permis d’écouter, d’expliquer et de comprendre les craintes face au sujet. Le ton restait simple, sans jargon, en partageant des expériences concrètes issues de confrères ayant vécu des situations similaires. L’idée n’était pas de convaincre à tout prix, mais de créer un climat de confiance. Certains ont exprimé leur méfiance vis-à-vis de la complexité technique, d’autres leur inquiétude face à la charge supplémentaire. Ces discussions ont permis d’amorcer une ouverture avant la réunion officielle.

3. Présentation au CODIR

Quelques semaines plus tard, une présentation synthétique a été intégrée à la réunion mensuelle du CODIR DSI. Vingt minutes pour expliquer l’essentiel : les principaux risques, les impacts concrets et des exemples vécus ailleurs. Le ton était pédagogique, orienté métier, sans dramatisation. L’objectif était de rendre la cybersécurité tangible, sans la présenter comme un problème technique. L’écoute a été polie, attentive. Pas d’opposition, pas d’engouement non plus, mais une première forme de reconnaissance du sujet. C’était déjà une étape.

4. Plan d’action à court terme

Enfin, j’ai proposé un plan d’action sur douze mois, découpé en trois phases : à trois mois, des “quick wins” visibles ; à six mois, des actions simples avec peu de budget ; à douze mois, des chantiers plus structurants. Les priorités étaient concrètes : rotation des secrets administrateurs, activation du MFA pour les comptes VIP et administrateurs, tests internes de restauration de sauvegardes. Le tout présenté dans un tableau et une roadmap courte. Pas de promesses intenables, seulement une méthode qui se veut pragmatique, orientée sur des résultats mesurables et atteignables, bon un classique mais indispensable.

Recommandations

1. Partir du niveau existant, sans jugement

Quand on arrive dans une organisation peu sensibilisée à la cybersécurité, le pire réflexe est de vouloir tout remettre à plat. Il faut commencer par observer, comprendre, et partir du niveau réel, sans chercher à comparer avec d’autres structures plus avancées. Le rôle du cyber, ici, n’est pas d’évaluer, mais d’accompagner. En abordant les choses simplement, on évite les résistances inutiles. L’objectif, c’est de donner envie de progresser, pas de faire un audit de conformité. Chaque petite avancée compte, surtout dans des contextes où le sujet n’a jamais vraiment existé.

Miser sur l’accompagnement humain, pas sur la culpabilité

Sensibiliser un CODIR, ce n’est pas leur “faire peur”. C’est leur permettre de comprendre, avec des mots accessibles, ce que la cybersécurité change concrètement pour eux. Le rapport de force ou la culpabilisation ne fonctionne jamais à long terme. Il faut écouter les craintes, les contraintes métier, et ajuster le discours. Une posture d’appui, plutôt que de contrôle, crée la confiance. À partir de là, le dialogue devient possible. Le CODIR n’a pas besoin d’un nouveau risque à gérer, il a besoin de sentir qu’il sera accompagné pour le maîtriser.

Délivrer des premières actions concrètes rapidement

Rien ne crédibilise mieux un discours cyber que des résultats visibles. Même modestes. Un MFA déployé, un test de restauration réussi, un document clair partagé à temps : ce sont des signes tangibles que la cybersécurité avance. Ces actions servent de preuves, elles montrent que le sujet peut être maîtrisé sans tout bloquer. C’est souvent à ce moment-là que le CODIR commence à s’intéresser réellement, parce qu’il voit la valeur. Dans une organisation réfractaire, l’action parle toujours mieux que les présentations.

Conclusion

Pour sensibiliser, il faut pouvoir s’appuyer sur du concret. De mon expérience, tout commence par une base solide : une analyse de risque organisationnelle, claire, structurée, qui permet de poser les faits avant les opinions. Sans cette étape, le discours reste théorique.

Mais la cybersécurité, ce n’est pas qu’une affaire de procédures ou de technologies. C’est avant tout une question d’humain. Prendre le temps d’écouter, d’expliquer, d’accompagner, c’est souvent là que tout se joue. La technique rassure, mais c’est la relation qui fait évoluer les mentalités.

Ressources CyberLead

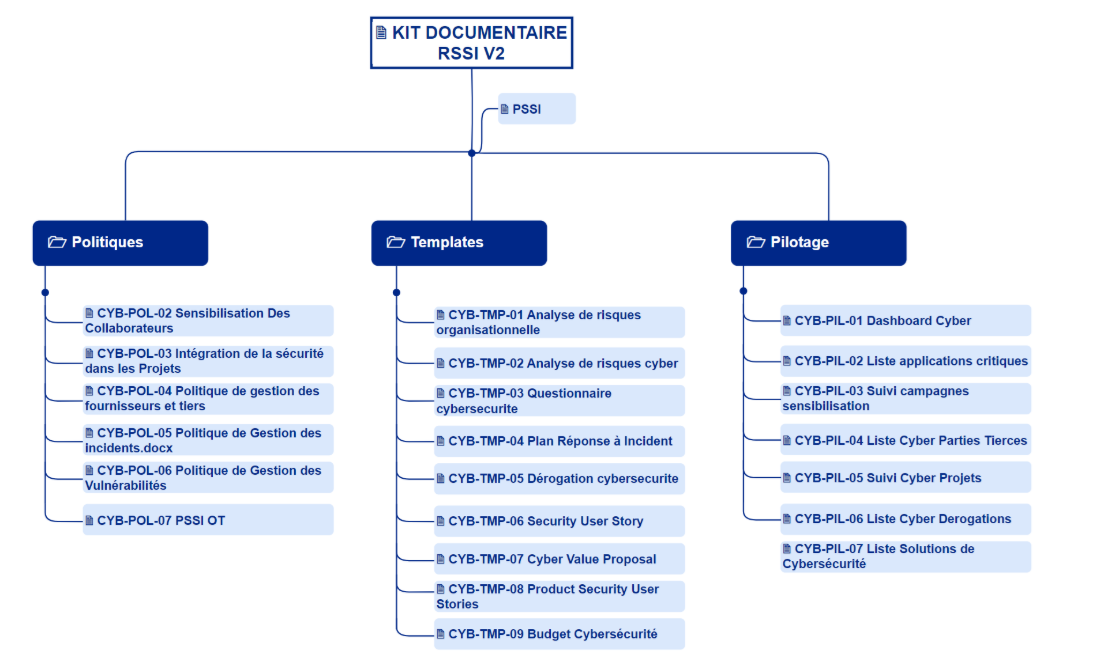

Afin de faire connaitre CyberLead, dont je suis le CEO , j’ai conçu le Kit RSSI avec un ensemble de templates et documents issus de mon expérience de RSSI dans des structures de différentes tailles et différentes maturités :

CVTHEQUE CYBERLEAD

Même sans 12 millions de vulnérabilités il faut surtout les bonnes personnes au bon endroit pour être efficace. C’est pour cela que je lance le CVthèque Cyberlead dédiée à la cybersécurité. Celle-ci a pour but de connecter les candidats et les recruteurs au moyen de fiches standardisées, de tags de compétences, de niveaux d’expérience, de la localisation et de la disponibilité.

A la recherche d’une nouvelle opportunité ?