Comment formaliser une architecture d'un système d'information en 5 étapes

Un pré-requis en cybersécurité est d'avoir un schéma du système d'information. Souvent, il manque. Voici les étapes que nous utilisons et que vous partageons

En cybersécurité, c’est un sujet récurrent, il manque de la documentation voir elle a été toujours absente. En tant que professionnels de la cybersécurité, c’est quelque chose de très frustrants.

Depuis, que je suis désormais un offreur, en tant que CEO de CyberLead, nous avons souvent eu la demande finalement de formaliser ces architectures manquantes. Il s’agit d’une activité connexe pour nous, mais que nous aimons beaucoup faire. Je vous propose de partager les étapes que nous utilisons pour formaliser l’architecture d’un système d’information n’ayant pas de schéma.

Attention, c’est une façon de formaliser des schémas et il ne s’agit pas d’une vérité générale, nous seront probablement amené à faire évolué cet article en fonction des retours et de nos expériences

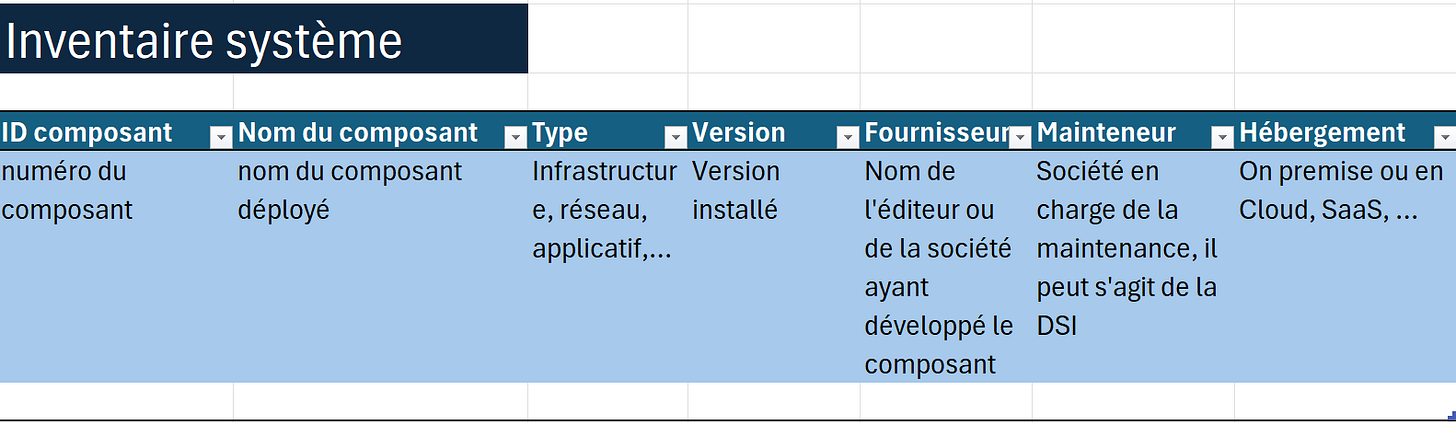

Etape 1 : l’inventaire des COTS

Cette étape consiste à récupérer la liste des composants technologiques, encore appelées COTS pour Commercial of the Shiled. Cette étape est importante pour déjà savoir ce qu’il y a.

A cette étapes voici le type de composants dont nous avons besoin de référencer :

les équipements réseaux et telecom : exemple les routeurs, les switch, les firewalls, les modems, les bornes 4G qui trainent. S’il y a en a beaucoup on peut évidemment se concentrer sur les principaux

les serveurs principaux : bon là c’est plus simple on a souvent des serveurs dans une salle informatique, dans le cloud etc ….

les applications : il s’agit de lister les applications principales du système d’information

les dépendances : dans certains cas on peut être amené à lister des dépendances importantes

En pratique, il est difficile de constituer cette liste from scratch, même après les habituels entretiens, il manque toujours beaucoups de composants du système d’information.

Une façon de compléter et de vérifier s’il ne manquent pas des briques essentielles est de se renseigner sur Internet sur ce que le système d’information est cencé avoir. Un exemple, un hopital de quoi il est consituté, une usine de quoi c’est constitué, une chaine des restaurants qu’est-ce qu’elle possède. On trouve beaucoup d’information à ce sujet en langue française, mais encore beaucoup plus en langue anglais.

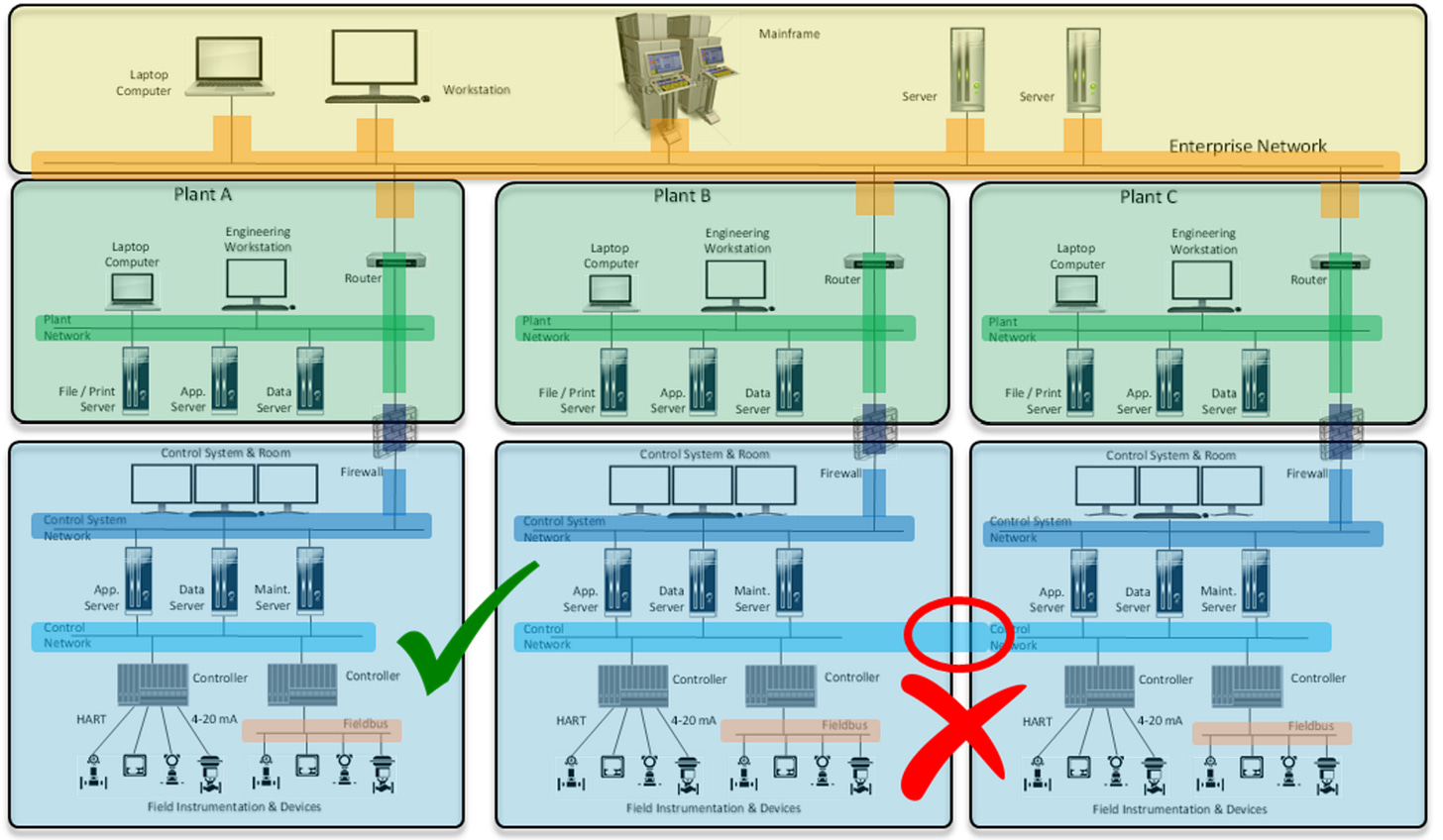

Etape 2 : Modélisation selon l’IEC62443

Vient la partie schéma et la modélisation. Nous travaillons beaucoup dans le monde industriel et nous avons trouvé que la modélisation utilisé par ce secteur de leurs environnements est reproductible finalement à tout type de système d’information, et facilement compréhensible par des personnes de l’informatique, de la tech mais également par les métiers et les dirigeants.

La norme IEC62443 est une norme international qui explique le déploiement des système d’information industriels dans lequel il est également indiqué des façons de représenté les systèmes d’informations industriels de type SCADA et comment la conception doit être réalisées.

En pratique, nous retiendrons l’approche par tiers, encore le fait dans le schéma d’avoir en bas ce qui est proche pour le terrain, puis de remonter dans les couches, avec ensuite les sièges, puis de remonter dans l’infrastructure as a service hébergée chez des tiers pour finir tout en haut dans le SaaS.

En pratique, lorsqu’il a beaucoup d’élément sur une même ligne, nous avons tendance à rassembler par bloc colonnes les composants devant se ressembler.

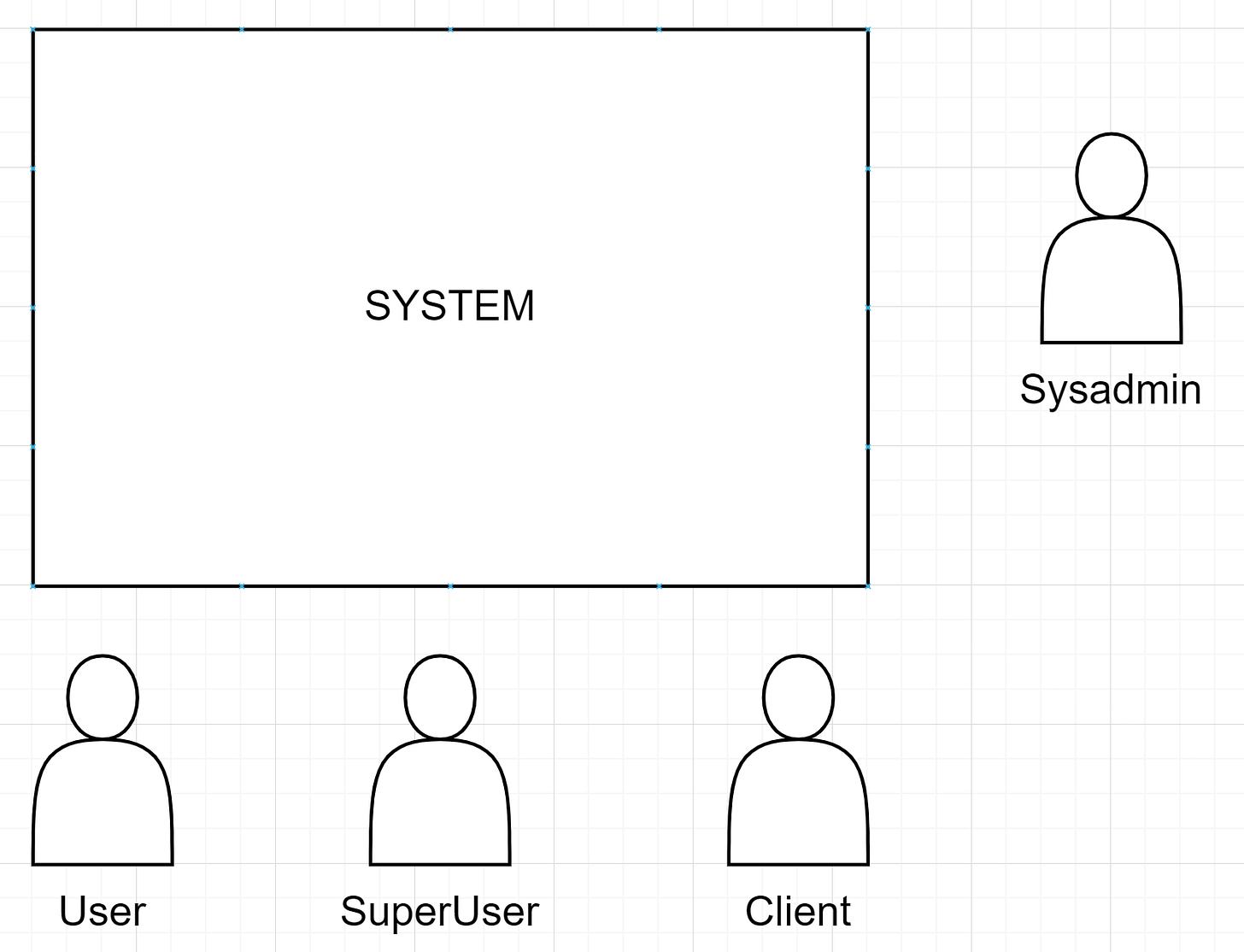

Etape 3 : Ajout des utilisateurs et des administrateurs

Lorsque j’ai travaillé dans une entreprise de Défense, Igor (nom changé) notre expert international sur les systèmes à sécuriser me rappelait régulièrement que quel que le soit le type de systèmes les plus incroyables sur lesquels nous étions amenés à travailler, il y a avait toujours un moment des humains. Et donc qu’il fallait absolument ajouter mes humains dans mes schémas.

Ce que nous faisons désormais c’est de mettre en bas du schéma les utilisateurs. Nous listons les différents types d’utilisateurs du système d’information et des “super” utilisateurs. Il peut s’agir de collaborateur, de comptables, de clients, d’inspecteurs, d’ouvrier, de chirurgiens, etc … Et nous faisons ensuite des flèches vers les personnes concernées.

Par la suite, nous ajoutons sur la droite les utilisateurs administrateurs de ces systèmes d’information. Dans cette partie nous mettons les personnes étant amené à administrer les infrastructures du système d’information, mais également les acteurs tiers et leurs techniciens de maintenance ayant accès à distance.

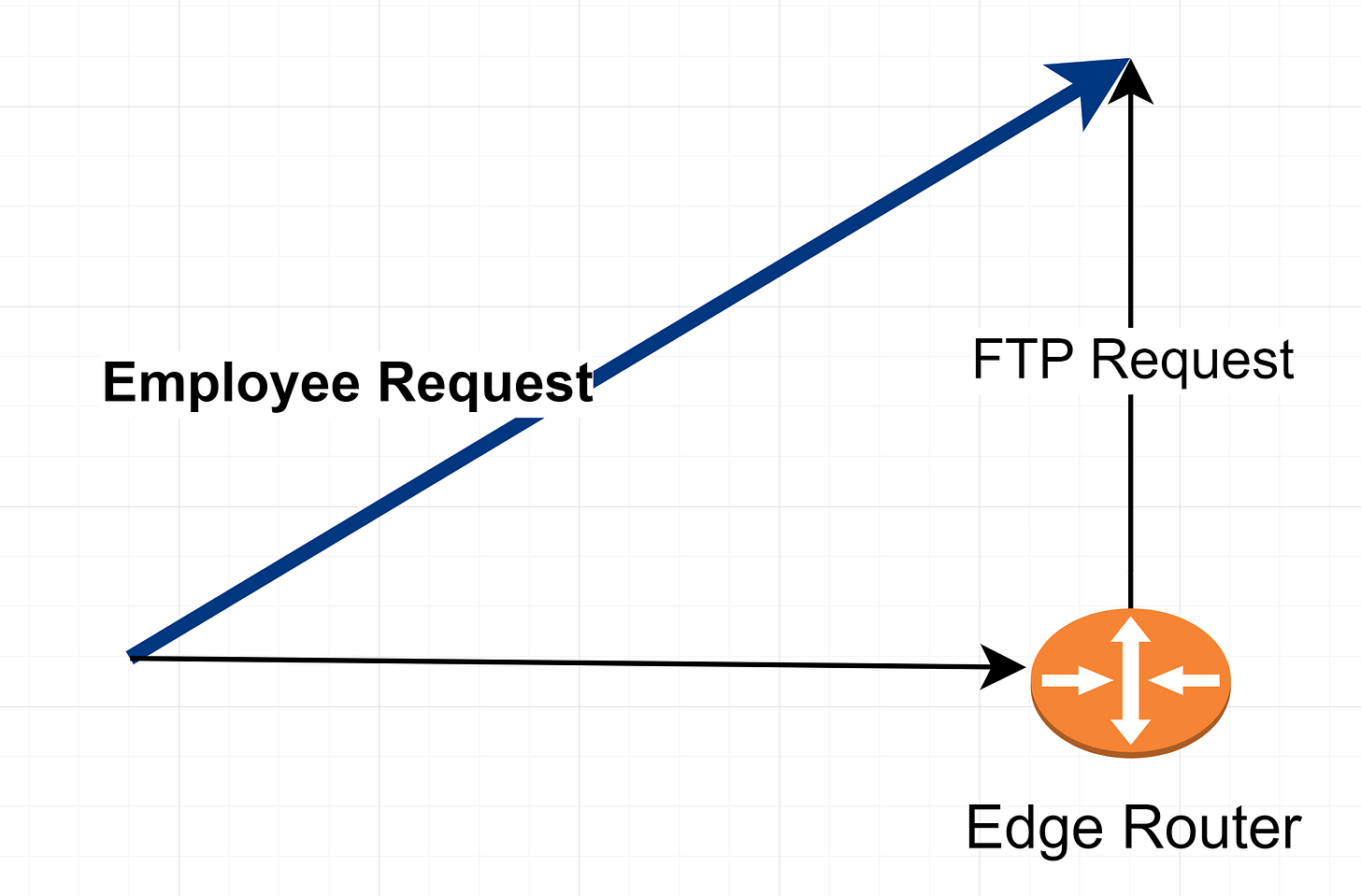

Etape 4 : Ajout des flux Métiers

Il s’agit maintenant d’indiquer les flux métiers principaux entre les différents composants du système d’information. En gros quelle application discute avec quelle application. C’est un basique, cela vient normalement de la matrice des flux fournis dans les DAT lors des déploiements. En pratique ces DAT sont rares, et il faut interviewer les gens pour avoir ces flux.

Lors de la constitution de ces flux, il va être important d’indiquer le sens des flux. En soit, ce n’est pas forcement compliqué mais ce point va être très important d’un point de vue cybersécurité. Tout flux entrant sur une application critique va être à surveiller et sécurisé. Pas d’inquiétude si les flèches sont dans le mauvais sens dans la première itération progressivement elles vont se remettre dans le bon sens.

Pour le monde industriel ou s’il y a de l’OT, petite particularité certains réseaux ou “gateways” abritent également des applications métiers. Finalement on va retrouver dans un équipement à la fois un équipement réseau, un mini serveur et une application. C’est donc important d’intégration les flux applicatifs associés.

Etape 5 : Ajout des flux techniques

La dernière étape est l’ajout des flux techniques, et cette partie je commence souvent par le coeur de réseau et les échappées internes. Le coeur de réseau est assez simple à modéliser l’équipe infra/réseau a souvent un schéma, pas toujours à jour mais exploitable facilement dans notre contexte.

Vient ensuite les flux techniques principaux, ils suivent souvent un schéma d’arbre généralogique localement et ne sont pas trop compliqué à modélisser. Souvent nous nous limitons aux principaux flux et ne descendons pas trop dans l’arbre, sauf si pertinence en matière de cybersécurité.

La dernière étape, crucial de mon point de vue est l’interconnection techniques avec tous les partenaires tiers. Cette étape est souvent complexe, les flux ne passent pas toujours par un point central de contrôle, et souvent il existe des échappées locales vers des partenaires et des échappées sauvages via des connections internet ad-hoc type box adsl, modem 4g etc.

Conclusion

En cybersécurité, il manque très souvent un schéma et l’architecture nous permettant de faire nos analyses cybersécurité. Nous vous partageons notre méthodologie pour vous aider à le faire par vous mêmes à travers 5 étapes.

Et évidemment nous sommes ouverts à formaliser des architectures systèmes pour vous, n’hésitez pas à me contacter pour obtenir une offre de notre part dans ce domaine.

Très bonne présentation claire et précise.

Merci beaucoup TEODOR pour ce détail d'informations