Cyberattaques sur les Drones de Combat

L'usage des drones explosent sur les théâtres d'opération à la fois pour la reconnaissance de cibles mais également pour sur le domaine offensif. Etudions le sujet cybersécurité.

Il y a bien longtemps, dans une galaxie lointaine, très lointaine j’ai eu l’opportunité de travailler sur le sujet des drones de reconnaissance dans un contexte militaire. A l’époque, nous avions découvert qu’un drone de reconnaissance avait été cyberattaqué et modifié. Le drone reçu à l’arrivée, n’était pas le même qu’au départ.

Avec la guerre en Ukraine, les drones sont revenus sur le devant de la scène. Il est fait usage de plus en plus de drones moins chères, voir même civils et détournés. En tant qu’expert cybersécurité, je vous propose d’analyser ensemble le sujet des cyberattaques sur les drones de combats et de comprendre les risques associés.

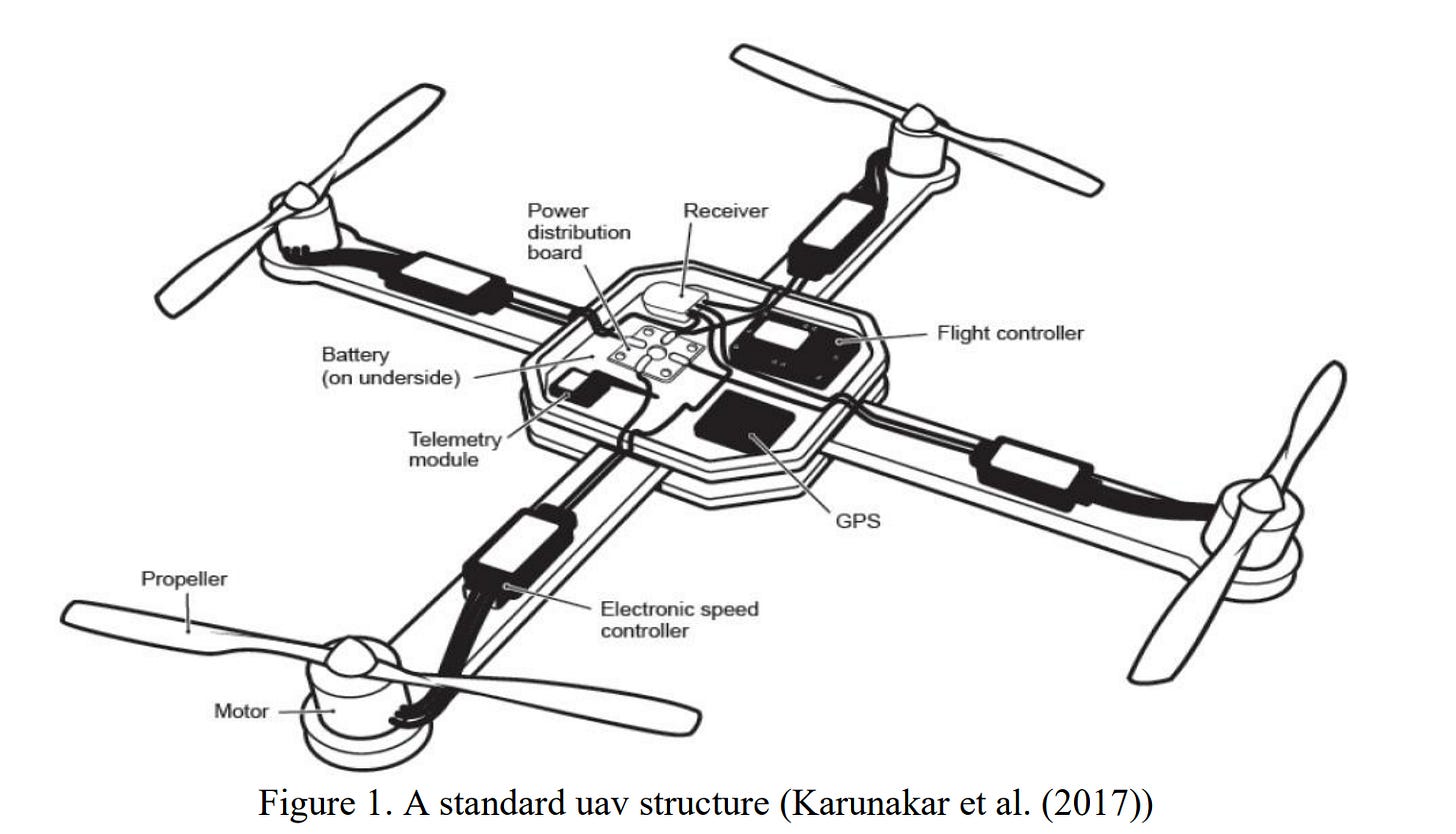

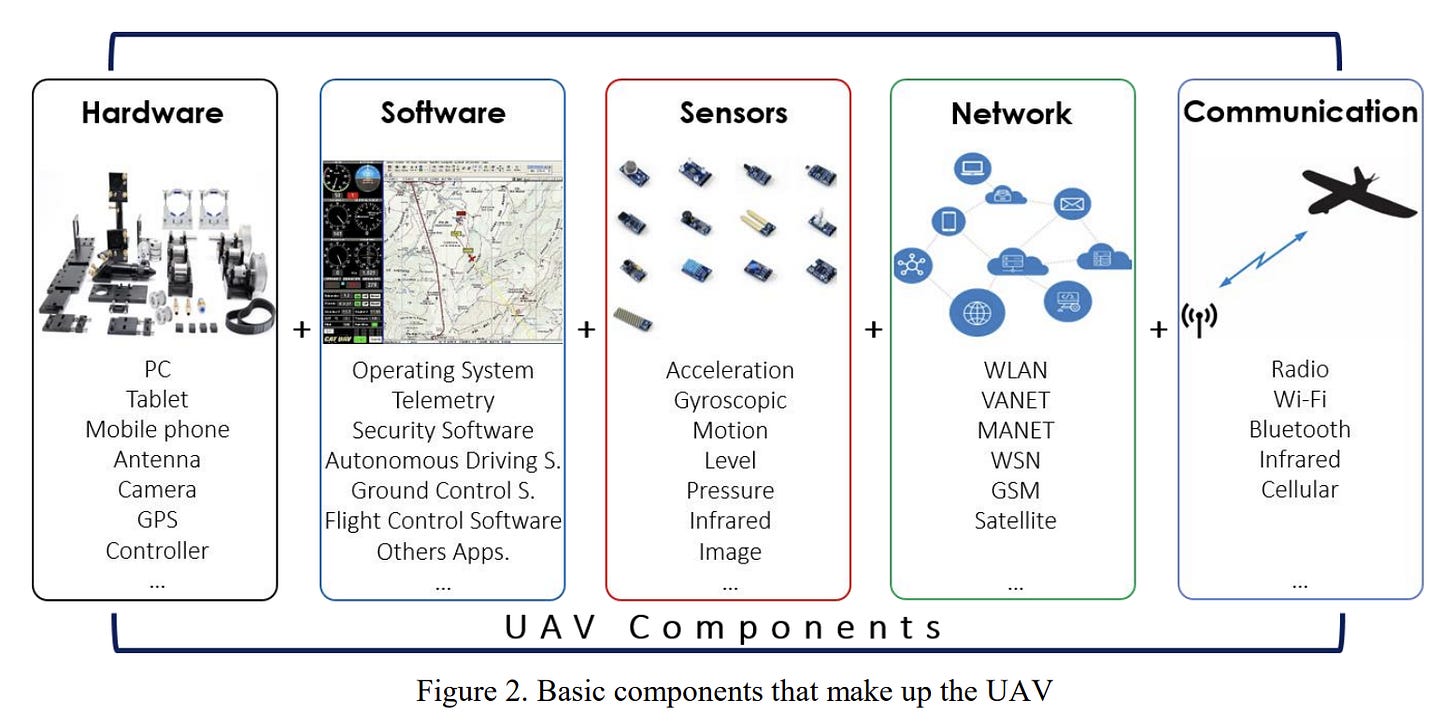

Les composants d’un drone de combat

Le drone ne doit pas être considéré comme une simple ordinateur ou OT, mais plutôt comme un système embarqué. il comprend plusieurs systèmes dont ceux-ci :

Systèmes de Navigation et Contrôle

GPS : Module GPS essentiel pour la localisation précise du drone, adapté pour fonctionner dans diverses conditions géographiques et atmosphériques.

Gyroscope : Capteur de stabilité permettant de maintenir l'équilibre et l'orientation du drone, crucial pour opérer sous des conditions climatiques variées.

Contrôleur de vol : Dispositif central qui régule les fonctions de vol, de l'altitude à la navigation, assurant une réponse rapide aux commandes en temps réel.

Communication et Traitement des données

Modem RF : Modem robuste pour la communication longue distance, garantissant une liaison continue même dans des environnements perturbés.

Processeur de données : Processeur haute performance pour l'analyse rapide et efficace des données sensorielles, indispensable pour la prise de décision autonome.

Système de cryptage : Protection avancée des données et communications du drone contre les écoutes et les cyberattaques, grâce à un cryptage de pointe.

Capteurs et Armes

Caméra infrarouge : Caméra spécialisée pour la vision de nuit, permettant des opérations de surveillance et de ciblage précis dans l'obscurité.

Radar : Radar avancé pour la détection précise d'objets à distance, essentiel pour la navigation sûre et les stratégies de combat.

Système d'armement : Système intégré pour le maniement des armes, conçu pour maximiser la précision et l'efficacité lors des missions offensives.

Les risques en matière de cybersécurité

Je vous propose des des idées de risques non exhaustifs :

Modification du drone pour renvoyer des images de sa base : Un acteur malveillant modifie le système de transmission du drone pour envoyer discrètement des images de sa base d'opération, compromettant la sécurité et la confidentialité des activités.

Prise de contrôle du drone et destruction par crash : Une intrusion externe permet à un attaquant de prendre le contrôle du drone, le conduisant à un crash volontaire pour détruire l'appareil et potentiellement causer des dommages au sol.

Prise de contrôle du drone et usage des armes embarquées : Suite à un piratage, le contrôle du drone est acquis par un tiers qui utilise les armes embarquées contre des cibles non autorisées, entraînant des risques de dommages collatéraux et de pertes humaines.

Prise de contrôle du drone et crash sur des positions : Après une prise de contrôle malveillante, le drone est dirigé pour s'écraser sur des positions stratégiques ou peuplées, visant à causer des perturbations majeures ou des pertes en vies humaines.

Des mesures en matière de cybersécurité

Voici quelques idées de mesures de sécurité

Mise en place d’un TPM pour vérifier le firmware du drone : L'installation d'un module TPM (Trusted Platform Module) permet de sécuriser et de vérifier l'intégrité du firmware du drone à chaque démarrage, assurant que le logiciel n'a pas été altéré ou compromis par des tiers.

Vérification de l’intégrité du drone à chaque retour : Cette mesure implique un contrôle systématique de l'intégrité physique et logicielle du drone après chaque mission. Elle permet de détecter les altérations potentielles ou les problèmes techniques qui pourraient affecter les opérations futures.

Rotation des clés de chiffrement de communication à chaque décollage : Pour renforcer la sécurité des communications, les clés de chiffrement utilisées pour les transmissions de données sont changées à chaque décollage du drone, minimisant ainsi les risques d'interception ou de compromission des communications.

Conclusion

Avec une explosion de l’usage de drone dans le monde militaire, il est primordial d’intégrer la cybersécurité à la conception du drone, mais également s’assurer de mesures de sécurité spécifiques dans le cadre du Maintien en Condition Opérationnel (MCS)

Je suis Téodor, passionné par la Cybersécurité. Fondateur de CyberLead après plusieurs expériences à Paris, Washington DC et dans la Silicon Valley.

Nous aidons les organisations à déployer leur cybersécurité dans toutes les dimensions physiques et numériques.