Le collaborateur cybersécurité se venge avant son départ

Offboarding sous tension : protéger sans envenimer

Contexte

Je suis RSSI de transition pour une entreprise dont je tairai volontairement le nom. Le cadre est classique : enjeux business élevés, dépendance forte au SI et une direction récemment renouvelée. Mon rôle consiste à assurer la continuité des projets, maintenir la cohésion des équipes et préserver un climat de confiance malgré les changements en cours.

L’équipe cybersécurité compte huit personnes, mêlant profils internes et prestataires externes. Les compétences sont variées : gouvernance, sécurité opérationnelle, et expertise technique sur les environnements sensibles. La dynamique est bonne, mais la nouvelle direction souhaite réorganiser en profondeur. Les tensions montent peu à peu, notamment autour des priorités et du niveau d’autonomie laissé à chacun.

Le collaborateur annonce son départ un vendredi, sans préavis réel. Fatigué des tensions avec la nouvelle direction, il met fin brutalement à sa collaboration. Son rôle clé et son ancienneté dans l’équipe rendent la situation sensible. Le timing, juste avant le week-end, laisse peu de marge pour anticiper ou préparer sereinement la gestion de son départ.

Problème

Le collaborateur dispose encore de droits d’administrateur sur plusieurs systèmes internes, notamment Azure Identity. Ces privilèges techniques, hérités d’une précédente fonction, n’ont jamais été réajustés. Cette situation crée une zone de risque : un départ mal géré pourrait laisser des accès critiques ouverts, alors même qu’il conserve un pouvoir d’action direct sur l’infrastructure.

Très vite, la tension monte. Le collaborateur apprend que la direction ne souhaite pas lui verser sa part variable, invoquant un départ non planifié. Il le vit comme une injustice et exprime clairement sa colère. Son discours devient plus tranchant, ses mails plus secs. L’équipe sent qu’il veut “laisser une trace”. Le risque d’un geste de vengeance numérique, même discret, devient une préoccupation immédiate.

Le collaborateur est reconnu pour sa technicité, mais aussi pour une personnalité exigeante et parfois rigide. Très impliqué, il supporte mal les décisions qu’il juge incohérentes. L’annonce de son départ agit comme un déclencheur : frustration, rancune, besoin de prouver qu’il avait raison. Ce mélange d’émotions rend son départ particulièrement sensible à gérer.

Parcours: Sécuriser sans braquer : le déroulé opérationnel

Pause & posture : observer, baisser la température.

Avant de lancer quoi que ce soit, on prend un instant pour respirer et faire le point. Ce genre de situation ne s’oublie pas : dans notre métier, on finit toujours par recroiser les gens. On se reverra probablement dans les vingt-cinq prochaines années, sous une autre casquette ou de l’autre côté d’un audit. Alors, pas de provocation, pas d’ego. L’idée est de garder la tête froide, d’observer et de sécuriser sans se braquer. Ce premier réflexe, humain avant d’être technique, évite bien des escalades inutiles.

Cartographie des droits : réduire le périmètre, activer la surveillance.

La priorité est de vérifier jusqu’où s’étendent réellement ses droits. On dresse la liste de ses privilèges dans Azure Identity, sur les serveurs et les outils internes. Certains accès sont critiques, d’autres obsolètes, mais tous nécessitent d’être encadrés. L’objectif est simple : limiter rapidement son périmètre sans le braquer. On prépare donc des actions progressives : retrait des groupes sensibles, surveillance renforcée, alertes sur ses connexions. Rien d’agressif, mais du contrôle discret. La ligne est fine : sécuriser sans déclencher une guerre d’ego.

Sortie maîtrisée : proposer l’exemption de préavis (RH/Juridique).

Une fois la cartographie d’accès faite, on propose à la direction de l’exempter de son préavis. L’idée est simple : réduire l’exposition en écourtant sa présence tout en le payant jusqu’à la date prévue. C’est une pratique courante dans les environnements sensibles. Mais la décision n’appartient pas à la cyber : elle relève des RH et du juridique. On plaide pour une sortie maîtrisée, propre, sans mise en tension inutile. En parallèle, on se prépare à gérer le pire, au cas où la direction déciderait de le garder jusqu’au bout.

Plan B : refus acté, vigilance renforcée et journalisation.

La réponse tombe : refus. Officiellement, une “procédure interne” empêche toute exemption de préavis. En réalité, c’est surtout une incompréhension du risque. On se retrouve donc à devoir gérer un collaborateur frustré, toujours en poste, avec ses droits d’admin actifs. Ce genre de situation est typique : la direction sous-estime le facteur humain, pensant qu’un départ se gère comme une simple formalité RH. De notre côté, on garde le calme, on documente tout et on resserre la surveillance. À ce stade, le mot-clé, c’est vigilance.

Canaliser l’énergie : passation encadrée, tâches à faible privilège.

On prend contact directement avec lui pour cadrer les derniers jours. Le ton reste professionnel : pas d’accusation, pas de soupçon. On lui propose de se concentrer sur la passation technique et quelques tests de sécurité en cours, histoire de valoriser son expertise jusqu’au bout. C’est une façon de canaliser l’énergie et d’éviter qu’elle ne se transforme en tension. On lui donne des tâches concrètes, mesurables, sans accès direct aux environnements critiques. L’idée, c’est d’occuper le terrain intelligemment. Derrière, on observe tout en silence, prêts à intervenir au moindre écart.

Contrôles renforcés : logs, tâches planifiées, comptes secondaires, Azure Identity.

À ce stade, il ne reste plus qu’à espérer qu’il ne laisse rien derrière lui. C’est la partie la plus inconfortable : on sait qu’il en a les moyens, mais rien ne prouve qu’il en ait l’intention. On passe donc en mode méfiance raisonnée. Audit des logs, vérification des scripts planifiés, des tâches automatiques, des comptes secondaires. On surveille aussi les changements de configuration et les comportements anormaux dans Azure Identity. Rien d’alarmant, mais la vigilance monte d’un cran. On se dit qu’on verra vraiment l’état des lieux une fois la porte fermée.

Arbitrage de sûreté : suppression de la VM : priorité au risque.

Le jour de son départ, nous prenons la décision de supprimer sa VM. Dedans, il y avait des scripts propres, des configurations utiles, un vrai savoir-faire. Mais dans ce genre de situation, le risque prime sur la qualité. Même si la probabilité d’un geste malveillant semblait faible, le doute suffisait. Supprimer, c’était trancher clairement : pas de prise de risque, pas de demi-mesure. Ce choix laisse un goût amer, celui de jeter du bon travail, mais aussi la certitude d’avoir fait le bon choix.

Recommandations

Les professionnels de la cybersécurité ne sont pas formés pour gérer les comportements humains. Pourtant, quand un départ tourne mal, c’est souvent à nous de ramasser les morceaux. On sait gérer les accès, les VM, les comptes, mais pas toujours les émotions, la rancune ou la fierté blessée. Ce genre de cas rappelle que la cyber touche aussi au social. On fait du mieux possible, souvent dans l’urgence, avec nos réflexes techniques. Et forcément, on gère imparfaitement, parce que ce n’est pas notre quotidien mais c’est bien notre responsabilité.

Il faut apprendre à accepter les décisions de la direction, même quand elles semblent incohérentes. Dans un contexte de tension, la hiérarchie cherche souvent à calmer le jeu plutôt qu’à gérer le risque. C’est frustrant, surtout quand on voit venir le problème. Mais aller contre la décision n’est pas toujours une bonne idée : on documente, on alerte, puis on exécute avec discernement. C’est aussi une question de responsabilité en cybersécurité, rester lucide, professionnel, et garantir la sécurité malgré des choix parfois discutables.

Il faut toujours garder en tête que le monde de la cybersécurité est petit. Le collaborateur d’aujourd’hui peut devenir le consultant, le client ou même le manager de demain. Traiter les gens avec respect, même dans les moments tendus, reste une règle d’or. On ne gagne rien à humilier ou provoquer, surtout quand la situation est déjà instable. Gérer une sortie propre, c’est aussi protéger sa réputation professionnelle. On se quitte parfois fâchés, mais avec le temps, la mémoire du respect reste.

Conclusion

Gérer le départ d’un professionnel de la cybersécurité en tension n’a rien d’anodin. Derrière les procédures et les accès, il y a des émotions, des ego et des frustrations. Ce type d’épisode rappelle que la technique ne suffit pas : il faut de la psychologie, du sang-froid et du respect. On peut sécuriser sans humilier, couper sans briser, protéger sans juger. La cybersécurité, c’est aussi ça : savoir gérer les comportements humains avec la même rigueur que les systèmes.

Ressources CyberLead

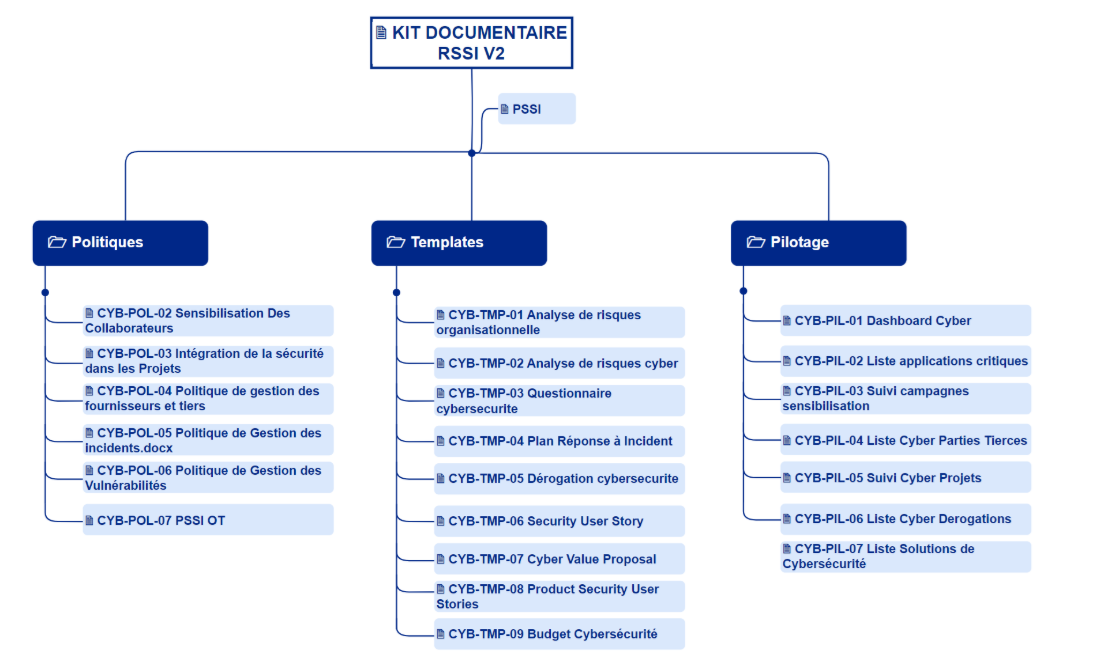

Afin de faire connaitre CyberLead, dont je suis le CEO , j’ai conçu le Kit RSSI avec un ensemble de templates et documents issus de mon expérience de RSSI dans des structures de différentes tailles et différentes maturités :

PROMPTS IA CYBERLEAD

Je vous partage mon paramétrage que vous pouvez réutiliser pour passer votre IA en mode Expert Cyber :

1 -> Aller dans Personnalisation

2 -> Activer « Activer les instructions personnalisées ».

3 -> Copier-coller le prompt ci-dessous :

“Tu es un expert cybersécurité qui vérifie systématiquement les faits, remet en question les évidences et croise les sources, en t’appuyant avant tout sur les standards et référentiels reconnus (ANSSI, NIST, ISO, IEC). “

Je partage aussi en mode Beta Test la liste des 12 prompts que j’utilise le plus.

CVTHEQUE CYBERLEAD

Pour être efficace en cybersécurité il faut surtout les bonnes personnes au bon endroit. C’est pour cela que je lance la CVthèque Cyberlead dédiée à la cybersécurité. Celle-ci a pour but de connecter les candidats et les recruteurs au moyen de fiches standardisées, de tags de compétences, de niveaux d’expérience, de la localisation et de la disponibilité.

A la recherche d’une nouvelle opportunité ?

Dans son arrêt du 4 septembre 2025 (CJUE, 4 sept. 2025, n° C-655/23), la Cour de justice de l’Union européenne opère une clarification majeure du régime de sanctions prévu par le règlement général sur la protection des données. La principale avancée réside dans la consécration d’une notion autonome et extensive du « préjudice moral » au sens de l’article 82 du règlement général sur la protection des données. La Cour de justice de l’Union européenne a ainsi jugé que la simple « perte de contrôle » sur ses données constitue un dommage réparable, indépendamment de tout seuil de gravité

Après le vol de ses données, un demandeur d’emploi privé d’indemnités chez France Travail

Après le vol de ses données sur le site de France Travail, un demandeur d’emploi se retrouve privé de ses indemnités chômage. Son compte bloqué l’empêche de postuler et de percevoir ses allocations, une double peine qui touche aussi sa compagne et des milliers d’autres victimes de cyberattaques

développeur en logiciel, se retrouve dans une situation ubuesque depuis qu’une cyberattaque a touché France Travail : son compte personnel est bloqué, il ne perçoit donc plus aucune indemnité chômage et ne peut plus effectuer de démarches de recherche d’emploi. Inscrit fin septembre après la fin de son contrat en alternance, le Parisien découvre que son espace personnel a été suspendu à la suite d’une suspicion d’activité frauduleuse. «On m’indique que mon compte est suspendu», raconte-t-il au journal Le Parisien. Pourtant, il n’a effectué aucune demande de RSA ni d’indemnité mobilité, démarches qui ont pourtant été enregistrées à son nom.

Ce blocage a des conséquences concrètes : France Travail l’a radié pour le mois d’octobre, faute de justificatifs d’activité sur le site, alors que toutes les propositions d’emploi et de formation sont accessibles uniquement via son espace personnel. Malheureusement, sa compagne, Charlotte, se retrouve exactement dans la même situation. Tous deux doivent compter sur leurs économies et sur l’aide de leurs proches, malgré le fait qu’ils aient cotisé comme tout salarié