Quel est le niveau minimum tech à attendre d'un expert cybersécurité ?

Tout le monde n'a pas besoin d'être un pentester, mais de mon expérience on doit s'attendre à minimum d'expertise tech cybersécurité de tous

Au fil de ma carrière, j’ai été amené à sourcer de nombreux experts cybersécurité pour pouvoir définir, déployer et contrôler la cybersécurité de nombreuses organisations.

Souvent, on imagine qu'une expertise de pentester est indispensable. Pourtant, dans bien des situations, ce n'est pas le cas. Prenons l'exemple des risk manager : leur contribution ne nécessite pas forcément cette compétence pointue.

Cela dit, une compréhension technique de base reste essentielle. Voici donc quelques aspects clés à ne pas négliger.

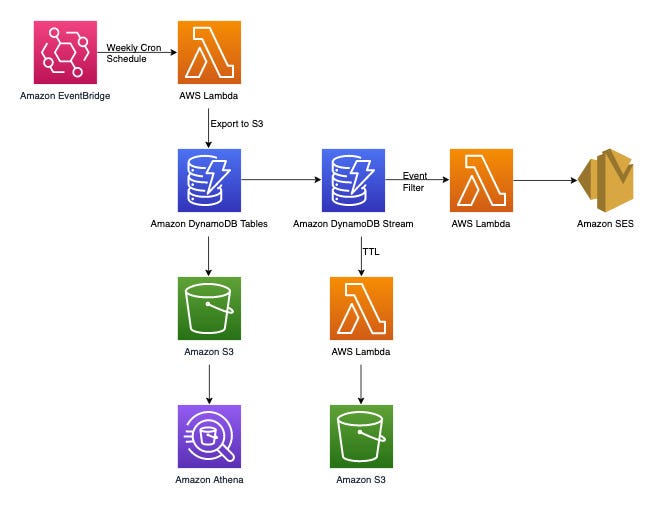

Lire un schéma du Système d’Information

Un expert cybersécurité est souvent mobilisé pour travailler sur la sécurité d’un ou plusieurs systèmes d’information. Il peut s’agir d’un SIRH, du SI Finance, du SI de production, du SI Embarqué voir de l’’ensemble des Systèmes d’informations.

Dans ce contexte, il est crucial que l'expert en question puisse non seulement saisir l'objectif global du système d'information, mais aussi comprendre en détail les processus métier et les flux de données techniques.

Lire un schéma c’est en particulier pouvoir comprendre le rôle de chacune des briques qu’elles soient réseaux, matériels ou logiciels. Nous pouvons en particulier citer les routeurs, les firewalls, les serveurs, les VM, les OS, les applications serveurs, les librairies, les back les fronts etc …

Identifier les briques techniques d’un système d’information

Pour veiller à la sécurité d'un système d'information, l'expert en cybersécurité doit, selon moi, maîtriser le fonctionnement de chaque composant technique sur lequel il intervient. Que ce soit une base de données, un serveur web, ou un NAS, il doit en comprendre les spécificités.

Il est essentiel qu'il puisse identifier chaque élément, saisir son modèle d'hébergement (on premise, SaaS, infogéré, etc …) et comprendre comment il est installé, intégré et maintenu au sein du système d'information.

Bien sûr, il est impossible de tout connaître. Ainsi, face à un élément inconnu, un expert en cybersécurité doit être capable de se documenter rapidement, en sollicitant les bonnes personnes ou en consultant les ressources adéquates, qu'elles soient publiques ou internes. Prenons l'exemple des IPBX, ces standards téléphoniques, qui ne sont pas familiers à tous les experts mais dont ils doivent être capables d'explorer et comprendre le fonctionnement.

Comprendre les tendances techniques d’un secteur d’activité

En tant qu’expert cybersécurité, notre mission première est de sécuriser le système d'information. Cela commence par une compréhension approfondie de l'état actuel du système et l'acquisition de la documentation nécessaire.

Cependant, les systèmes d'information évoluent constamment, parallèlement aux tendances technologiques du marché. Ces tendances varient significativement selon les secteurs et les systèmes; prenons l'exemple des Systèmes d'Information Voyageurs (SIV) dans le secteur des transports publics.

Il est crucial pour un expert en cybersécurité de pouvoir rechercher et identifier les évolutions technologiques spécifiques à son domaine d'activité. L'objectif est de garantir que les nouvelles tendances soient intégrées dans les stratégies de sécurité à déployer.

Comment exploiter les vulnérabilités par un cybercriminel

Autant savoir faire un pentest’ n’est pas un indispensable, autant, il est important que la mécanique d’exploitation des vulnérabilités par un acteur malveillant soit bien compris.

Chaque expert en cybersécurité devrait saisir le concept des CVE et être à l'aise avec l'évaluation de la gravité des vulnérabilités.

Les attaques exploitant des vulnérabilités inconnues, ou "zero days", sont particulièrement critiques. Savoir expliquer et gérer l'impact de telles vulnérabilités est une compétence indispensable. Je ne connais aucun expert en cybersécurité qui n'ait eu à traiter en urgence une vulnérabilité de type "zero day".

Comprendre le fonctionnement d’un SOC

Le SOC est crucial en cybersécurité pour détecter rapidement les attaques et y répondre dans des délais raisonnables.

En tant qu'expert en cybersécurité, nous sommes inévitablement impliqués dans le fonctionnement du SOC, que ce soit en préparation à ses activités ou en réaction à ses découvertes. Il constitue un pilier fondamental de toute stratégie de cybersécurité.

Il est essentiel qu'un expert en cybersécurité comprenne comment nourrir un SOC, son fonctionnement, la gestion des règles de corrélation et la réponse aux incidents identifiés par le SOC.

Conclusion

Tous les experts cybersécurité n’ont pas besoin de savoir programmer un composant électronique, savoir installer un IPX ou savoir provisionner une VM dans un environnement.

Néanmoins il est indispensable pour moi d’avoir une capacité à comprendre le fonctionnement d’un système d’information existant et de comprendre à minima l’exploitation de vulnérabilités et le fonctionnement d’un SOC

A propos de moi

Téodor Chabin, CEO de CyberLead, nous accompagnons les organisations à déployer la cybersécurité dans toutes les dimensions physiques et numériques.

Au plaisir de parler cybersécurité autour d’un café virtuel