Tu veux une validation RSSI pour ton LLM sur ton PC ??

Retour terrain : comment j’ai géré la demande improbable d’un collaborateur qui voulait installer un LLM sur son poste, avec des données sensibles RH à la clé

Il a quelques temps, dans une entreprise, dont on ne donnera pas le nom et le secteur d’activité, je reçois un message Teams du Responsable Bureautique.

** Disclaimer : Histoire un peu modifiée, inspirée de faits réels, vocation à partager l’expérience et la méthode appliquée et ses limites **

“Téodor, tu as validé l’utilisation du LLM par Régis, qui s’occupe de l’informatique RH ? ça me parait bizarre sa demande”.

Réaction initiale mode, RSSI

Bon en vrai, voici ce qui m’a traversé l’esprit à ce moment là :

Premier sentiment, bon, le responsable bureautique n’a toujours pas compris que ce n’est pas à moi de valider chaque demande d’installation d’application, sinon je passerais ma vie en tant que RSSI à valider des tickets sous Jira.

Deuxième sentiment, super, c’est quand même toujours agréable de savoir que je suis sollicité quand il y a un doute, la relation de confiance est bien installée, je pense.

Troisième sentiment, ça sent encore le truc qui pue, où on va avoir la pression du management pour valider le plus vite possible, l’IA ça doit aller vite ces temps ci.

Quatrième sentiment, mais depuis quand il arrive à installer tout seul un LLM ? Je le pensais pas aussi tech dans l’âme !

Analyse de la situation

Du coup, premier réflexe, pour moi, c’est d’essayer de comprendre la situation, et donc de m’entretenir avec chacune des personnes, voici une synthèse des entretiens :

le responsable bureautique,

ça a l’air sympas ce qu’il veut installer, c’est un peu inhabituel, et il veut des droits pour les outils de développement. Bon j’ai regardé les prérequis, au niveau GPU, ça va être un peu compliqué

le développeur guru de la DSI :

pas au courant de la demande, mais au niveau bonne pratique, pas sûr qu’il faut installer ça sur son poste de travail, le dev ça s’encadre quand même, ce serait intéressant qu’il suive un petit peu les bonnes pratiques de développement et une mise en prod sur son propre PC, on est pas très fan

le responsable infrastructure :

côté GPU, monter une VM ça s’annonce sportif, on va tout pêter en consommation, ça va coûter une blinde, c’est quoi le budget de prévu dessus ?

Regis, informatique RH :

j’ai besoin du LLM, on veut explorer comment l’IA peut aider à résoudre des problèmes que nous avons ? Lesquels ? On est plus sur de l’exploration. Et non, pas de budget spécifique juste pour mettre sur le poste de travail.

L’analyse de risques Cybersécurité

Alors évidemment d’un point de vue cybersécurité, à tout nouveau projet il faut faire une analyse de risques cybersécurité, même si c’est flash. J’explique donc à Régis, l’intérêt de le faire, et que l’on peut appliquer une méthode flash. Evidemment, cela n’a pas l’air de l’emballer, ce sera temporaire.

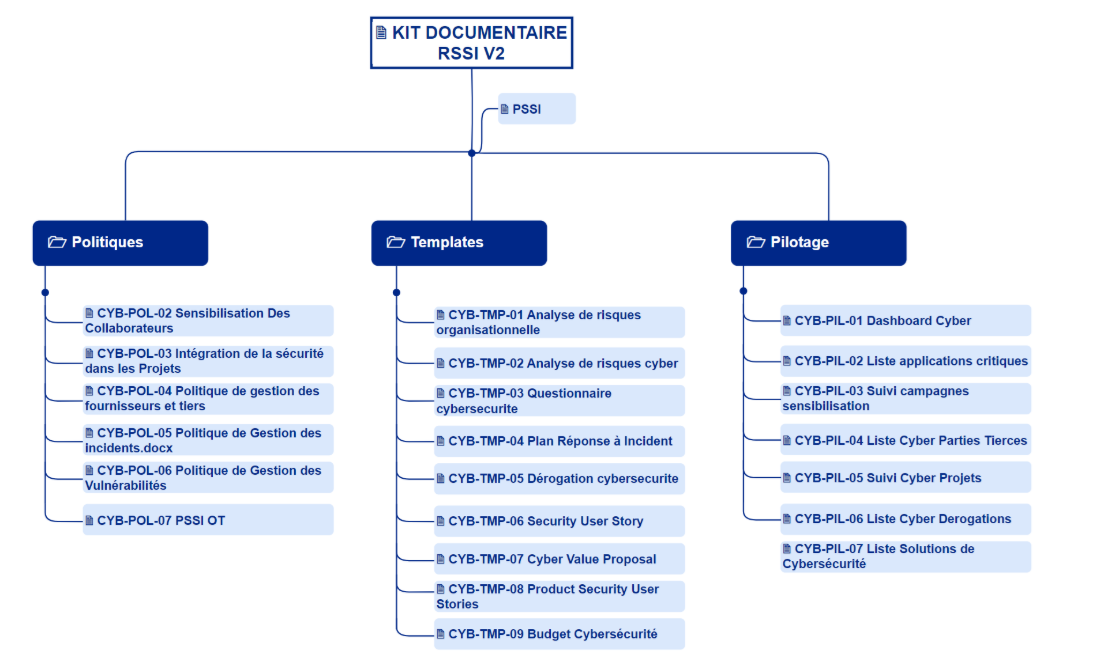

ressource gratuite : template analyse de risques flash cybersécurité dans le Kit RSSI : https://www.cyberlead.fr/post/kit-documentaire-rssiJe connais la chanson, en pratique, le test, s’il est concluant, il va finir en production, un grand classique. Et honnêtement, il y a une certaine logique derrière, même si ma voix de RSSI me dit non, non, non.

On discute plus en détail de son projet, il veut installer DeepSeek R1, gratuit évidemment sur son poste de travail. Bon, déjà, l’outil open-source chinois, évidemment au premier abord, en tant que RSSI, je me dis pas fou. Mais bon, après tout pourquoi pas, ça s’étudie.

Maintenant, on discute de la source des données, sur quoi il va s’appuyer. Il a prévu un extrait de l’outil de paie et l’ensemble des bulletins de paie. Ouch ça commence à piquer sur son propre poste. Je lui demande si c’est envisageable de travailler avec des données anonymisées, dans le cadre de son POC. Je connais la DPO (Data Privacy Officer), elle est juriste, je sais que ça va piquer. Bon à priori, c’est envisageable.

Bon, par contre, je vois bien le mini test et le maxi effort cyber d’accompagnement, analyse l’outil chinois, vérifier que les données utilisées sont vraiment anonymisées, etc …

La dérogation cybersécurité

Je discute donc avec son manager de la situation. Il me redit que c’est juste un test, au max 3 mois, et que ce n’est pas prioritaire. Il n’a pas forcement envie de rentrer dans la mécanique du projet, de l’analyse de risques etc …

Alors, du coup on convient de faire un formulaire de dérogation cybersécurité pour encadrer rapidement le pilote. En mesure de réduction de risque, on indique que l’environnement sera détruit au bout des 3 mois, pas de données individuelles, droits limités en terme de dev.

ressource gratuite : template dérogation cybersécurité dans le Kit RSSI : https://www.cyberlead.fr/post/kit-documentaire-rssiMaintenant se pose évidemment la question de qui doit signer la dérogation. Et donc, traditionnellement, j’aime bien faire signer la dérogation par un référent informatique et le référent métier associé, les fameux Business Owner et les IT Owners.

Bon, je comprends rapidement, que le métier n’est pas au courant, mais que fondamentalement, il vaut mieux parler du POC une fois réussie pas avant au métier. J’imagine que la vie de RSSI est faite de compromis, et donc j’accepte que la dérogation soit uniquement signée côté DSI.

La conclusion

Après, 3 mois, le POC a finalement été arrêté, non par échec, mais par re priorisation sur d’autres sujets. D’un point de vue innovation, ils ont l’air d’avoir été contents.

D’un point de vue cybersécurité, je pense que l’accompagnement aurait pu être plus conforme à l’état de l’art, mais je pense que sans accompagnement, cela aurait été plus dramatique.

N’hésitez pas à partager vos commentaires sur ce qui aurait pu être fait différemment.

Si vous avez aimé, partagez l’article avec vos connaissances !

Ressources CyberLead

Afin de faire connaitre CyberLead, dont je suis le CEO , j’ai conçu le Kit RSSI avec un ensemble de templates et documents issus de mon expérience de RSSI dans des structures de différentes tailles et différentes maturités :