Urgent, licenciement du DAF

Contexte

L’entreprise évolue dans le secteur industriel, avec dix sites de production et un siège central. Elle emploie près de deux mille huit cents personnes, réparties sur plusieurs régions. Les systèmes d’information sont fortement interconnectés entre les sites, rendant la coordination et la gestion des accès particulièrement sensibles lors d’événements RH critiques.

Ces dernières années, l’entreprise a traversé plusieurs crises successives. Baisse d’activité, restructurations, plans sociaux : la tension sociale reste élevée. Les équipes ont changé, les repères aussi. Dans ce climat instable, chaque départ est vécu comme un signal fort, surtout lorsqu’il concerne un cadre dirigeant. Les décisions doivent donc être exécutées rapidement, mais sans précipitation.

C’est dans ce contexte qu’une demande urgente d’assistance cyber nous parvient : le Directeur Administratif et Financier vient d’être licencié. Le DSI et les RH sollicitent immédiatement un appui pour sécuriser le départ du collaborateur. L’objectif est clair : réduire le risque de fuite, de blocage ou d’action malveillante post-départ.

Problème

Le DAF occupe une position critique : il a accès aux comptes bancaires, aux outils de trésorerie et aux plateformes de reporting destinées aux actionnaires. Son profil VIP lui donne des privilèges étendus sur plusieurs systèmes. Un retard important dans la gestion de ses accès représente un risque financier et organisationnel rapidement.

Le départ précipité du DAF complique la situation : il a quitté les locaux avec son ordinateur portable et son téléphone professionnels. Ces équipements contiennent des données sensibles, des accès enregistrés et parfois des clés d’authentification. Sans reprise rapide du matériel, il devient impossible de garantir l’intégrité des informations ou d’exclure tout risque d’usage abusif.

Dernier point critique : plusieurs logiciels financiers utilisés par la direction ne sont pas intégrés au SSO. Le DAF y accède avec des identifiants individuels, parfois enregistrés localement sur ses postes. Ces solutions concernent la facturation, la trésorerie et les comptes bancaires. Leur gestion hors contrôle centralisé expose l’entreprise à un risque de continuité et de sécurité majeur.

Parcours

Avant toute action, nous demandons une confirmation écrite de la direction. Deux membres du COMEX valident la demande d’intervention, indispensable pour encadrer les opérations et éviter tout risque de contestation. Le contexte est tendu, le départ ayant eu lieu la veille, mais la légitimité doit rester irréprochable. C’est une étape à laquelle notre équipe tient particulièrement : elle garantit que les mesures envisagées comme le blocage des accès, la récupération des comptes et l’analyse des équipements sont juridiquement et hiérarchiquement validées avant toute action technique.

Dès validation obtenue, la première mesure consiste à changer le mot de passe du DAF. L’opération est effectuée directement dans Azure Active Directory pour invalider immédiatement ses identifiants. Cette action coupe l’accès à la messagerie, aux applications métiers et aux ressources partagées. Le changement est suivi d’un forçage de reconnexion sur tous les services associés. C’est une étape simple mais décisive : tout repose sur son immédiateté. Dans un contexte de départ sensible, chaque minute compte pour éviter toute tentative d’accès résiduel.

Une fois le mot de passe réinitialisé, nous procédons à la résiliation des sessions actives dans Azure Identity. L’objectif est de déconnecter le DAF de toutes ses instances ouvertes : Outlook, Teams, SharePoint, OneDrive, et toute autre application connectée à son compte. Cette étape évite qu’une session encore active sur un poste local ou un appareil mobile permette un accès malgré le changement de mot de passe. La coupure est immédiate, contrôlée et consignée. C’est une manœuvre de sécurité à laquelle nous faisons désormais très attention, tant son oubli peut laisser une faille ouverte.

Nous lançons ensuite la détection du poste du DAF à l’aide de l’EDR. L’objectif est de localiser l’équipement, vérifier s’il est encore connecté et l’isoler du réseau si nécessaire. Le PC apparaît rapidement dans la console, toujours actif. Nous procédons immédiatement à son isolation pour bloquer toute tentative d’exfiltration de données. En parallèle, le téléphone professionnel est bloqué via Intune pour désactiver les accès M365 et les applications métier. Cette double action permet de limiter drastiquement les canaux techniques encore ouverts et de reprendre la maîtrise de l’environnement numérique.

Une fois les accès bloqués, nous décidons, avec l’accord du management, de contacter directement le DAF. Le ton reste professionnel : l’objectif n’est pas d’enquêter, mais de vérifier s’il existe encore des comptes externes ou outils SaaS non listés. Contre toute attente, l’échange se passe bien. Il confirme plusieurs plateformes qu’il utilisait encore pour la facturation et la trésorerie. Cette discussion, menée avec respect, permet de récupérer des informations cruciales que la DSI n’avait pas. Elle montre que, même dans ces contextes tendus, le dialogue humain peut rester efficace.

Nous poursuivons avec les adjoints du DAF pour vérifier l’ensemble des accès aux outils financiers. Ensemble, nous passons en revue les connexions, les identifiants encore actifs et les partages de mots de passe historiques. L’exercice met en lumière plusieurs comptes utilisés collectivement et quelques licences oubliées. Chaque outil SaaS est ensuite audité pour s’assurer qu’aucun accès privilégié ne subsiste. Cette étape prend du temps, mais elle permet de clarifier les rôles et de documenter les responsabilités. C’est aussi un moment de pédagogie : comprendre comment ces situations naissent aide à mieux les prévenir à l’avenir.

Une fois les accès critiques sécurisés, nous transformons la boîte mail du DAF en boîte partagée. L’objectif est double : assurer la continuité opérationnelle et permettre la revue des échanges récents. Cette étape demande une attention particulière pour respecter la confidentialité des correspondances. Les RH et la DSI définissent ensemble qui peut y accéder et dans quel cadre. Les équipes financières peuvent ainsi reprendre les dossiers en cours sans rupture, tout en garantissant une traçabilité complète des consultations. Une mesure simple, mais décisive pour maintenir la fluidité après un départ aussi sensible.

Dernière étape : la redemande des mots de passe pour les plateformes étatiques utilisées par la direction financière. Ces portails impôts, URSSAF, douanes, banques publiques sont souvent gérés manuellement, sans SSO ni compte de service. Nous contactons chaque organisme pour réinitialiser les accès et désactiver ceux liés à l’ancien DAF. Le processus est lent et administratif, mais indispensable pour refermer toutes les portes. Cette phase clôture la gestion technique du départ et garantit, du moins théoriquement, qu’aucun identifiant nominatif ne subsiste dans les outils institutionnels.

Recommandations

Dans les cas urgents impliquant un VIP, il faut toujours valider la légitimité de la demande avant d’agir. Sous pression, le réflexe est d’exécuter sans poser de questions. Pourtant, c’est précisément à ce moment qu’une vérification écrite protège tout le monde. Le stress ne justifie pas la précipitation. Une validation claire, signée par le management, permet d’intervenir vite, mais dans les règles. C’est une habitude à garder, même quand tout semble évident.

Contacter l’utilisateur concerné peut sembler risqué, surtout en cas de licenciement, mais c’est souvent la clé pour avancer. Côté cyber, la relation reste plus neutre et technique, ce qui ouvre parfois le dialogue. À condition d’avoir l’accord clair du management, cet échange peut être très utile. Beaucoup acceptent de répondre quand le ton est respectueux et factuel. Cette approche permet de récupérer des accès, de valider des informations ou d’éviter des blocages inutiles. Là où le RH ne peut plus parler, le cyber peut encore collaborer et souvent, ça change tout.

La boîte mail d’un cadre dirigeant ne se gère pas comme une autre. Après un départ, il faut décider rapidement qui y accède, pourquoi, et pour combien de temps. Trop souvent, ces boîtes restent ouvertes sans contrôle clair. Une BAL partagée bien configurée garantit la continuité des échanges tout en respectant la confidentialité. Les accès doivent être limités, tracés et validés par la direction. C’est un détail qui semble administratif, mais une mauvaise gestion ici peut créer de vrais incidents.

Conclusion

Le départ d’un VIP reste toujours une épreuve pour l’organisation. Entre la pression, la confidentialité et la réactivité attendue, chaque erreur peut coûter cher. Ce type de situation rappelle que la cybersécurité n’est pas qu’une affaire d’outils : c’est d’abord une question de méthode et de coordination. Travailler main dans la main avec les RH, le juridique et la direction permet d’agir vite sans sortir du cadre. La rigueur, l’anticipation et le calme restent les meilleurs leviers face à l’urgence.

Ressources CyberLead

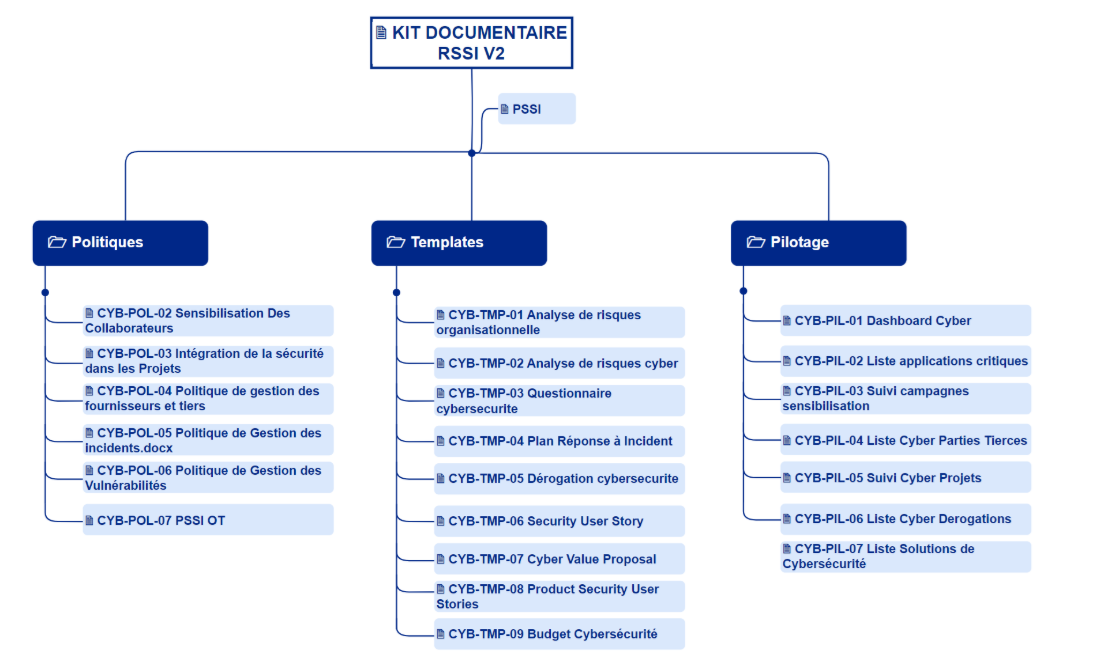

Afin de faire connaitre CyberLead, dont je suis le CEO , j’ai conçu le Kit RSSI avec un ensemble de templates et documents issus de mon expérience de RSSI dans des structures de différentes tailles et différentes maturités :

CVTHEQUE CYBERLEAD

Pour être efficace en cybersécurité il faut surtout les bonnes personnes au bon endroit. C’est pour cela que je lance la CVthèque Cyberlead dédiée à la cybersécurité. Celle-ci a pour but de connecter les candidats et les recruteurs au moyen de fiches standardisées, de tags de compétences, de niveaux d’expérience, de la localisation et de la disponibilité.

A la recherche d’une nouvelle opportunité ?

REX CYBERLEAD

Il y a quelques temps j’ai accompagné une structure dans le cadre d’attaque d’une ligne de métro. Aujourd’hui j’ai décidé de partager avec vous les leçons apprises pendant un atelier REX anonymisé “Décontamination d’une ligne de métro”.

Ce REX est exclusivement réalisé sur site.